Не так давно мы в очередной раз поднимали тему троянов-шифровальщиков и оценивали способность популярного антивирусного ПО противостоять угрозам. После прочтения данного материала наши немецкие друзья нашли доклад BSI (Bundesamt fuer Sicherheit in der Informationstechnik - Федеральное ведомство по вопросам информационной безопасности) посвященный угрозам от Ransomware - вымогательского ПО. Данный материал, по нашему мнению, будет интересен широкому кругу читателей и мы подготовили его сокращенный перевод.

Не так давно мы в очередной раз поднимали тему троянов-шифровальщиков и оценивали способность популярного антивирусного ПО противостоять угрозам. После прочтения данного материала наши немецкие друзья нашли доклад BSI (Bundesamt fuer Sicherheit in der Informationstechnik - Федеральное ведомство по вопросам информационной безопасности) посвященный угрозам от Ransomware - вымогательского ПО. Данный материал, по нашему мнению, будет интересен широкому кругу читателей и мы подготовили его сокращенный перевод.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Введение

Ransomware - вредоносные программы, которые ограничивают доступ к файлам и системам, возобновление пользования возможно только после уплаты выкупа (англ. ransom). Такие действия являются покушением на безопасность и расцениваются как своеобразная форма шантажа.

С конца 2015 года угрозы, связанные с ransomware, значительно возросли. По причине того, что ущерб от атак довольно высок, многие пострадавшие уплатили требуемые суммы. Эти «успехи» привели к тому, что преступники постепенно перевели своё внимание с банковских троянов и фишинга на шантаж, а бот-сети распространяют по интернету ransomware.

Начало применения ransomware приходится примерно на 2010-2011 годы. Самые простые варианты выдавали на экран компьютера «заглушку» с требованием выкупа и не давали пользоваться системой.

Дальнейшее развитие породило варианты вирусов, которые шифровали файлы, и даже после полного удаления вредоносной программы затронутые данные больше не были доступны. Кроме локальных файлов, шифровке могут подвергаться сетевые диски и облачные службы хранения. Для шифрования данных всё чаще используются алгоритмы, которые можно считать практически неприступными для декодирования без специального ключа.

С точки зрения преступников, атаки с помощью ransomware имеют определённые преимущества -- платежи производятся напрямую от пострадавших через анонимные службы (биткоин и прочие). В таком случае нет нужды в посредниках и агентах, которые канализируют и переправляют деньги.

Для пострадавших разница заключается в том, что ущерб и соответствующие последствия возникают практически моментально после атаки.

Финансовый ущерб, в таком случае, не возместит никакой банк, но пропадают важные документы, фотографии родных и близких, предприятия не в состоянии вести свою деятельность...

В общем и целом, «спасение» в таких случаях только в профилактических мероприятиях, в основном это резервные копии файлов и всей системы.

Ситуация

Атаки ransomware являются в среде киберпреступников хорошо отлаженной моделью «бизнеса». Нападениям подвергаются операционные системы персональных компьютеров на базе Windows и MacOS, сервера, в т.ч. на Linux, и мобильные ОС как, к примеру, Android.

Основным вектором распространения вредоносных программ стал спам с вирусными приложениями. С декабря 2015 года BSI отмечает нарастающие волны массовых рассылок ransomware. В основном для этого используется инфраструктура сети ботов Dridex, которая раньше рассылала банковские трояны и фишинг.

Также используются заражённые сайты и поддельные рекламные баннеры.

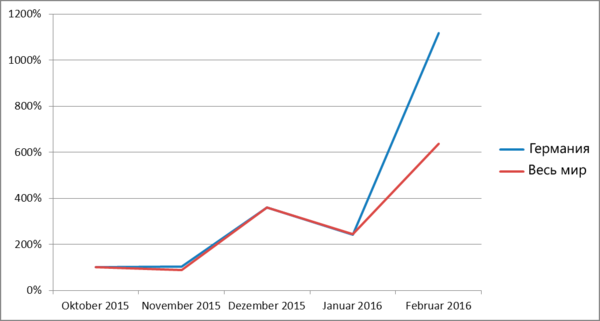

Рост угрозы выражен в графике:

Направления атак

Спам

Атаки посредством спама используют приёмы социальной инженерии и подвигают пользователей на открытие приложенных вирусных файлов: мнимые счета или подтверждения неких заказов, документы, факсы... Всё это с применением реальных адресов отправителя, часто очень точно повторяя стиль настоящих сообщений.

В приложении к письму содержится загрузчик, который скачивает вредоносную программу из интернета. Таким образом бот-сеть сохраняет свою оперативную гибкость и способна подменять вирусы, обновлять алгоритмы шифрования и маскироваться от антивирусов.

Загрузка шифровальщиков происходит с заражённых серверов, как правило для проникновения на сервер используются уязвимости на небольших сайтах с более простыми и устаревшими CMS.

Слабая защита самой серверной системы так же может послужить открытой дверью для преступников, иногда через другие троянские программы перехватываются логины и пароли веб-серверов.

Самые многочисленные, на сегодняшний день, спам-кампании применяли для распространения вирусов файлы MS Office с использованием скрытых макросов, java-script или VBScript.

Примерно в середине февраля 2016 произошла переориентировка специализированной сети ботов DRIDEX -- сеть стала рассылать спам с вирусом-шифровальщиком LOCKY. Примерно 60 тысяч компьютеров в Германии были с тех пор включены в эту сеть и управлялись со специальных командных серверов.

Рассылка спама, чаще всего, ведётся из слаборазвитых стран, поскольку там просто нет хороших шансов монетизировать вирусные атаки «на местах».

Инфекция Drive-By, с применением Exploit-Kit

Профессионально разработанные командами хакеров наборы программ (Exploit-Kit), которые способны заражать компьютеры пользователей через зараженные сайты во время просмотра таковых (drive-by -- от анг. «на ходу»), на протяжении уже нескольких лет входят в арсенал киберпреступников.

Довольно быстро новые обнаружения уязвимостей в программном обеспечении встраиваются в системы Exploit-Kit и применяются для распространения ransomware и прочих вредоносных программ. В последние месяцы особенно заметна активность сетей:

- Angler

- Neutrino

- Nuclear

- Magnitude

- Rig

от них исходила большая часть атак.

Уязвимости серверных систем

Программа-шифровальщик CTB-Locker использует слабости веб-серверов, заражает их и кодирует содержание сайтов.

Незащищённый удалённый доступ

В случаях с применением шифровальщика GPCode иногда использовался дополнительный способ подхода к распространению вируса. Преступники активно сканировали интернет на предмет наличия открытых портов удалённого управления, к примеру, Microsoft Remote Desktop. Проводилась брутфорс-атака, при успешном овладении логином устанавливалась вредоносная программа.

Но сам вирус GPCode не имел широкого распространения.

Варианты ransomware

По данным BSI, в феврале 2016 года больше всего обнаружений пришлось на шифровальщиков семейств TeslaCrypt, Locky и CryptoWall. Эти числа показывают так же, что 95% всех атак совершались именно вирусами-шифровальщиками. Простенькие блокираторы Windows уже не играют никакой роли.

Анализ предоставлен службой abuse.ch

Актуальное положение

Происшествия с вирусами-шифровальщиками явно показывают всяческие недочёты в профилактической работе IT-персонала. Плохо администрируемые системы, устаревшие или отсутствующие резервные копии, ненадёжные пароли, неправильное построение сети и прочее... Всё это будет «отомщено» полученным ущербом.

Но и поведение сотрудников (пользователей) может играть большую роль. Некоторые атаки просто невозможно распознать, но, если некоторые вирусы пытаются перехватить банковские данные или проводят DDoS-атаки на другие системы -- ими даже можно пренебречь, однако шантаж с помощью шифровальщиков имеет непосредственный вред, от которого уже нельзя отвернуться.

В результате атак ransomware приходится активно реагировать на частичную или полную невозможность следовать ежедневным задачам своего бизнеса, такие случаи могут привести к дискредитации фирмы в глазах общественности.

Несколько происшествий в немецких больницах привели к тому, что пресса раздула такие факты до картины, которая изображает полную некомпетентность ответственных лиц. Однако BSI провело исследования и собеседования со многими IT-сотрудниками и выяснило, что практически все клиники имеют рутинные процедуры по предотвращению вреда от компьютерных вирусов.

Потенциальные угрозы

Можно говорить о нескольких видах вреда от вирусных атак на организации:

- личный ущерб

- ущерб репутации

- ущерб третьим лицам

В зависимости от способов рассмотрения проблематики, стоимость «обороны» своих систем также можно причислить к потерям от вирусов. Личный ущерб -- это финансовые последствия перебоев работы фирмы, в случае если повреждены частично или полностью производственные IT-структуры. Кроме того, могут возникнуть расходы на услуги сторонних фирм, обучение сотрудников и так далее.

Репутация фирмы страдает, если в результате кибератаки в массы попадает негативная информация о компании, уходят клиенты, падают курсы акций. Для того, чтобы восстановить своё доброе имя, необходимо снова вкладывать ресурсы в рекламу, привязку клиентов и прочее.

Третьи лица страдают, если не выполняются законные или договорные обязательства, особенно для критичных инфраструктур (центральное водоснабжение, например) ущерб третьим лицам может перевесить все остальные потери и быть очень высоким.

Оценка реальной стоимости ущерба от ибер-атаки зависит от данностей конкретной организации. Успешная акция с применением ransomware может одновременно затронуть все указанные аспекты. Очень важно здраво оценивать степень подготовки к вероятным угрозам, то как фирма способна реагировать на проблемы с информационной безопасностью. Даже если профилактические мероприятия не принесли успеха -- ограничить ущерб можно при правильном планировании восстановительных работ.

Мониторинг BSI показал широкий спектр подавления вредоносных атак: «мы нашли и обезвредили причину в кратчайшие сроки» или «через 4 часа система была восстановлена из резервных копий, и мы продолжили нормальную работу» и даже «целую неделю мы могли работать только в аварийном режиме».

Из опросов можно сделать выводы о факторах, влияющих на масштабы ущерба:

- Как быстро организация в состоянии вообще определить атаку как таковую? Для пользователей факт атаки с применением ransomware может первоначально быть незамеченным -- ограничен доступ к некоторым файлам, а причина этого остаётся неясной. Лишь после накапливания схожих проблем, начинается понимание реального масштаба происшествия. Чем раньше IT-поддержка обнаружит проблему -- тем раньше можно запустить процесс обнаружения и устранения её причин.

- Как быстро можно обнаружить заражённые системы, с которых происходит шифрование? Чем раньше найден источник, тем быстрее можно отключить его от сети прекратить процесс кодирования файлов. Важной предпосылкой такой акции является наличие контроля над участками сети.

- Каков возраст самых полных и работоспособных резервных копий? После обнаружения и локализации вредоносного ПО можно приниматься за чистку и восстановление системы из копий, но если бэкапы хранились локально, то и они могут подвергнуться шифрованию.

- Восстановление системы является освоенной процедурой? Некоторые особые случаи построения инфраструктуры требуют, к примеру, довольно сложной процедуры восстановления и работы IT-персонала вполне могут затянуться с нарушением всех планов.

- Какие компьютеры пострадали? В случае, когда от ransomware пострадали только локальные файлы, а основные базы данных сохранены благодаря грамотному построению сети -- основные функции в организации возможно восстановить гораздо быстрее. В обратном случае необходимо установить -- какие именно данные и на каких системах пострадали и какие данные необходимо восстанавливать. При этом есть высокая вероятность полной остановки производственных процессов и для восстановления системы понадобятся дополнительные усилия (то есть расходы).

Профилактика

Мы выяснили основные направления атак ransomware, пора осветить мероприятия по предотвращению заражения компьютеров этими вирусами.

Обновления

Принципиально важно, для предотвращения повреждений системы через обнаруженные уязвимости, незамедлительно устанавливать обновления и патчи после их публикации. Для сетей идеален вариант раздачи и установки обновлений через центральную службу.

Наибольшая опасность исходит от программ, которые открывают/используют контент из сетей: браузеры, почтовые-клиенты, офисные пакеты.

Сократите фронт нападения

Чем меньше программ в состоянии открывать незнакомые файлы и запускать неизвестный код, тем меньше шансов использовать слабые места системы для совершения вирусной атаки. Поэтому следует принципиально удалять с компьютеров излишние приложения.

В браузерах необходимо ограничить запуск активного контента и удалить необязательные плагины (flash, java, silverlight).

Частично ransomware распространяется в виде вложенных файлов с электронной почтой, необходимо проверить подопечные системы и определить возможность полностью отключить в операционной системе запуск скриптов java-script или VBA.

Обращение с почтой

Одна из очень эффективных возможностей избежать ошибок и предотвратить скрытое проникновение вредоносного кода на компьютер -- отключить в почтовом клиенте возможность отображения сообщений, отформатированных в HTML. Таким простым образом уже невозможно спрятать под текстом с «правильным» адресом ссылку на заражённый ресурс и нет возможности воспроизводить некие активные элементы из содержания HTML.

В обращении с документами MS Office следует произвести настройки, которые не позволят автоматически запускать скрипты JS/VBS простым кликом мышки, и использовать только проверенные макросы в отведённой системной папке.

Следует принципиально ограничить запуск приложений только из разрешенных папок. Спам необходимо отфильтровывать или помечать на стороне сервера. Все приложения или активные файлы должны блокироваться или перемещаться в карантин: .exe, .scr, .chm, .bat, .com, .msi, .jar, .cmd, .hta, .pif, .scf, кодированные архивы (.zip и прочие), файлы MS Office с макросами.

В тех случаях, когда фильтровать приложенные файлы невозможно, желательно хотя-бы помечать такие писма тегом «опасность!!!».

На самом почтовом сервере необходимо ограничить прохождение спама: настроить SPF (Sender-Policy-Framework), проверить его функциональность - «правильные» сообщения не должны попадать в корзину спама. Использование списков подозрительных серверов также давно принадлежит к основным инструментам антиспама.

Сетевые запоминающие устройства

Все пользователи должны хранить важные файлы на сетевых хранилищах, которые входят в централизованную систему резервного копирования. Нельзя иметь лишь один экземпляр важных данных и тот на локальном компьютере. Доступ к архивам и бэкапам следует организовать так, чтобы пользователи не могли вносить изменения, в таком случае вирусы-шифровальщики не смогут произвести кодирование.

Защита от вирусов

Новые версии вирусов редко обнаруживаются по стандартным сигнатурам антивирусов. В настоящее время, большинство инфекции новыми вариантами ransomware предотвращаются с помощью облачных и поведенческих технологий профессиональных антивирусных приложений.

Желательно дополнительно применять фильтр на основе списков подозрительных IP-адресов.

Вредоносные программы работают по схожему сценарию, имеет смысл расширить функции антивирусов и допустить к возможному запуску только определенные программы (белый список). Стоит спросить поставщика антивируса о такой возможности программы.

Резервные копии

Резервные копии - это шанс спасти свои данные. В особенности важно - держать копи на внешних носителях, физически отключенных от сети. Современные варианты ransomware способны шифровать файлы в облачных хранилищах, поражать файловые серверы и системные копии на компьютерах.

Опять-же стоить заметить - все работы по резервному хранению файлов и восстановлению повреждённых данных должны продуманно планироваться и репетироваться.

Подготовка сотрудников

Два самых важных пути проникновения вирусов на системы - это:

- заражение через запуск вирусного приложения к письму

- просмотр сайтов с вредоносными скриптами

Общение по электронной почте требует осторожности - вирусы могут поступить не только с незнакомых адресов, но и распространяться по записям в адресной книге зараженных машин, таким образом с компьютера хороших знакомых также может поступить письмо с вредоносным приложением или ссылкой на заражённый сайт.

Здравая логика и доля скептицизма всегда полезны во всех контактах по интернету.

Если от вашего знакомого пришло подозрительное сообщение - можно и позвонить для уточнения. «Осторожность - мать ящика с фарфором» - гласит немецкая поговорка.

Сегментация сетей

С помощью грамотной политики разделения доступа и сегментации сети, можно во многом ограничить возможный ущерб от вирусов.

Удалённое администрирование

Как уже описано ранее - существует вариант атаки на сервер, когда преступники пытаются проникнуть на сервер через удаленный доступ и устанавливают там вредоносный софт.

Все внешние подключения должны быть заранее обеспечены каналами VPN и двухступенчатой системой идентификации. Дополнительно можно использовать список разрешенных IP-адресов.

Полезно попробовать самим администраторам сервера разыграть атаку на свой сервер и проверить эффективность своих трудов.

Учетные записи администраторов должны использоваться только для своего назначения - администрирования систем. Не следует читать или отправлять письма, просматривать сайты из-под аккаунта администратора, для всего этого есть пользовательские учетные записи.

Прочие меры

Защита программ с помощью EMET позволяет ограничить запуск эксплойтов Windows.

File Server Resource Manager предполагает централизованное администрирование файловых серверов, кроме того: классификацию файлов по типам, мониторинг, запрет доступа и запуска отдельных видов файлов, организация и управление отчётами о файлах...

Центральный лог-сервер поможет выяснить источник и цель и вероятную зону поражения.

В случае успешного проникновения ransomware на системы, необходимо сохранять хладнокровность и действовать по заранее заложенным сценариям.

Очень важно, в случае шантажа с применением ransomware, сохранять спокойствие, устранять опасность и повреждения, но ни в коем случае не платить - это лишь утвердит преступников в их концепции «ведения бизнеса».

Не менее важно -- сделать заявление в полицию и предоставить документацию об источниках и истории атаки. Грамотная работа полиции может помочь отследить преступников по платёжным информациям, добиться отключения от сети серверов, которые управляют бот-сетями, заблокировать определённые IP-адреса.

Дополнительная информация

На сайте abuse.ch доступна полезная информация об актуальных угрозах от ransomware, имеется подробный трекер, список поражённых серверов и серверов, которые управляют атаками.

Источник: Ransomware. Bedrohungslage, Praevention & Reaktion.

Перевод: Виктор Хартманн (Берлин)

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии