"Учиться, учиться и учиться" - эти слова Владимира Ильича сегодня актуальны как никогда. ОС Windows - сложная система и всегда может найтись очередной ее механизм, который пойдет вразрез с уже имеющимися у администратора знаниями и опытом. Но стоит немного углубиться в теорию и разобраться - как стройная картина будет восстановлена, в противном случае возможна паника на ровном месте и принятие абсолютно необоснованных решений, которые могут очень дорого обойтись.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Начнем мы с одной реальной истории. Ничто не предвещало беды... На один из самых обычных дней мы запланировали определенный объем работ на территории клиента, довольно крупной компании, имеющей представительства в нескольких городах. Однако утром того дня администратор позвонил мне и сказал, что у них ЧП, организация подверглась хакерской атаке и все отменяется, хотя если мне интересно, то я могу приехать.

Хакерские атаки происходят не каждый день, поэтому я сразу же выехал на объект, где выяснились довольно интересные вещи... Панику поднял молодой администратор регионального представительства, в ходе обычных мероприятий он натолкнулся не некоторые необычные файлы, которые были загружены с привилегиями системы, но отсутствовали на жестком диске. Администратор позвал друга, большого поклонника и постоянного читателя журнала "Хакер"...

Совместными усилиями молодые специалисты пришли к выводу, что вся их инфраструктура была взломана и в систему были внедрены руткиты. Об этом было незамедлительно сообщено в головной офис и там тоже обнаружились следы хакерской атаки...

Дальнейшее развитие событий могло претендовать на хороший хакерский роман, но все оказалось гораздо прозаичнее и проще. Но обо всем по порядку.

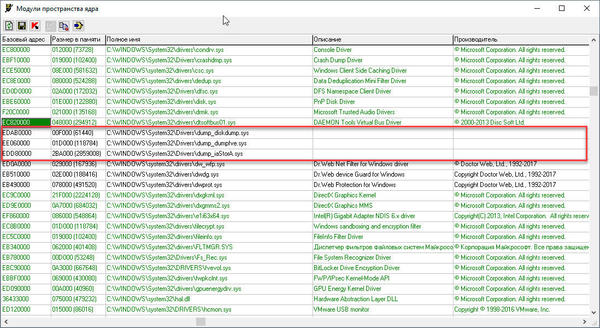

Есть одна неплохая утилита от одного из разработчиков Лаборатории Касперского - AVZ, в умелых руках это мощный и удобный инструмент. Но возможности не должны опережать знания. Есть в данной утилите инструмент - Модули пространства ядра, который позволяет посмотреть какие библиотеки и драйвера запущены и работают на уровне ядра. И в выводе данного инструмента неожиданно были обнаружены некоторые интересные вещи.

С привилегиями ядра работают три драйвера, которые мало того, что не имеют никаких цифровых подписей, но и просто отсутствуют физически по указанному пути. Если мы откроем C:\Windows\System32\drivers, то указанных файлов мы там не обнаружим.

С привилегиями ядра работают три драйвера, которые мало того, что не имеют никаких цифровых подписей, но и просто отсутствуют физически по указанному пути. Если мы откроем C:\Windows\System32\drivers, то указанных файлов мы там не обнаружим.

О чем тут можно подумать? Версия о взломе кажется в таких условиях вполне реальной и когда проверка выявляет подобные файлы на каждом ПК, то ситуация приобретает совсем невеселый оборот. Но не стоит впадать в панику, все довольно просто.

На самом деле это виртуальные драйвера, которые используются для создания дампов аварийного отказа системы.

Ведь даже если внимательно изучить их наименования: dump_diskdump.sys и dump_iaStorA.sys, то напрашиваются мысли, что эти файлы как-то связаны с дисковым драйвером и драйвером дисковой системы от Intel. В порядке эксперимента запустим виртуалку и посмотрим на модули ядра в ней:

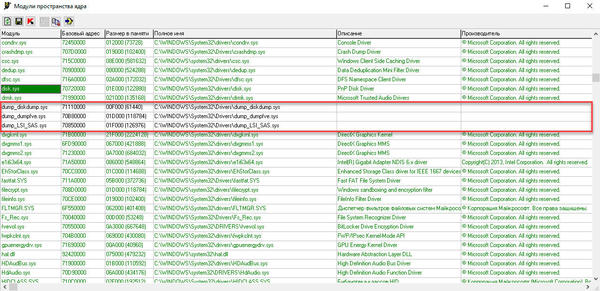

Там мы видим тот же самый dump_diskdump.sys и dump_LSI_SAS.sys, так как виртуальная машина от VMWare эмулирует именно SAS-диски на контроллере от LSI.

Там мы видим тот же самый dump_diskdump.sys и dump_LSI_SAS.sys, так как виртуальная машина от VMWare эмулирует именно SAS-диски на контроллере от LSI.

Что же - будем разбираться. Для чего нужны эти драйвера? Когда происходит критический отказ системы она не может доверять ни одному процессу, даже файловой системе или драйверу блочного устройства. Ведь отказ системы мог был вызван и этими драйверами.

Поэтому в момент запуска система резервирует место на диске для записи аварийного дампа и клонирует драйвера, которые отвечают за запись на диск. Если происходит сбой, то система не доверяет работающим драйверам, а использует для записи аварийного дампа на диск их клоны. Смысл данного действия состоит в том, что после клонирования данные драйвера находятся в приостановленном состоянии, сводящем к минимуму ситуацию, когда они окажутся повреждены.

Утилиты, которые обращаются к этим драйверам пытаются найти файл и считать метаданные и подписи по указанному пути, но эти драйвера не были загружены из файла, поэтому данная попытка не увенчается успехом, и вы увидите картину, приведенную нами выше. Для неподготовленного администратора зрелище довольно неприятное - в системе резвятся процессы, которых нет на диске и которые не имеют цифровых подписей. Ну как тут не уверовать во всемогущих хакеров?

Однако, как мы только что выяснили, данные файлы абсолютно легальны и предназначены для записи аварийного дампа, как мы могли заметить - их имена довольно очевидны и по ним легко можно определить назначение модуля. Исключение составляет dump_dumpfve.sys, который расшифровывается как Full Volume Encryption и более известен как BitLocker.

Но это еще не всё...

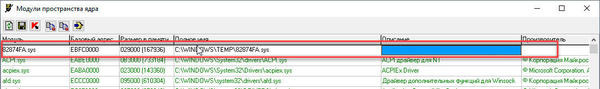

В той же системе обнаружился реально "стремный" драйвер-призрак, имеющий непонятное имя и запускаемый из временной папки:

Но тревога снова оказалась ложной, данный процесс оказался драйвером от DrWeb, который нарочно использует такой метод, чтобы ввести в заблуждение вредоносное ПО, выбирая при каждом запуске случайное имя виртуального драйвера.

Но тревога снова оказалась ложной, данный процесс оказался драйвером от DrWeb, который нарочно использует такой метод, чтобы ввести в заблуждение вредоносное ПО, выбирая при каждом запуске случайное имя виртуального драйвера.

С учетом вышесказанного мы только подтвердим лозунг "учиться, учиться и учиться", потому как без знаний администратор подобен слепому на минном поле. В данном случае все закончилось благополучно, без лишних материальных затрат, простоев. Но это произошло только благодаря нашему вмешательству и терпеливому просвещению всех заинтересованных лиц. И чтобы данная история не повторилась с вами - постоянно повышайте свои знания, которые лишними не бывают.

При подготовке статьи использованы материалы: What are these ghost drivers named dump_diskdump.sys and other dump_*.sys that didn't come from any file?

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии