Безопасность - это всегда компромисс и соразмерность предпринимаемых мер с возможными угрозами, поэтому современные системы предоставляют многие возможности, повышающие удобство использования, но снижающие уровень безопасности. Одним из таких инструментов является кнопка отображения вводимого пароля. В целом это удобно, так как позволяет быстро проверить правильность ввода, избегая многократного ввода неверного пароля и блокировки учетной записи, но бывают сценарии, когда такое поведение крайне нежелательно.

Безопасность - это всегда компромисс и соразмерность предпринимаемых мер с возможными угрозами, поэтому современные системы предоставляют многие возможности, повышающие удобство использования, но снижающие уровень безопасности. Одним из таких инструментов является кнопка отображения вводимого пароля. В целом это удобно, так как позволяет быстро проверить правильность ввода, избегая многократного ввода неверного пароля и блокировки учетной записи, но бывают сценарии, когда такое поведение крайне нежелательно.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Не показывать кнопку отображения пароля

Работа в спокойных офисных условиях сильно отличается от работы в торговом зале или на складе, где постоянно находится большое количество людей, особенно если некоторые из них могут видеть экран рабочего компьютера. В этом случае кнопка отображения пароля является прямой угрозой безопасности и это не преувеличение. Некоторые администраторы думают, мол что такого, если кто-то на пару секунд увидит сложный пароль, попробуй запомни... Но сложный пароль не всегда является сложным, с точки зрения политики паролей Windows такой пароль является вполне допустимым:

Masha2008!Но с точки зрения безопасности это полный провал, особенно если мы знаем, что дочь сотрудника зовут Машей, все остальное выяснить не сильно сложно. Можно ужесточать требования к длине пароля, но это только лишь повлечет создание новых, вполне читабельных и запоминаемых конструкций, скажем:

Anna+Vova=2008Svadba!!!Здесь можно смеяться, можно плакать, но все эти примеры взяты нами из реальной жизни. Такие пароли, даже при беглом взгляде, очень легко запоминаются, особенно если разложить их на составные части и привязать к личности пользователя.

Можно, конечно, самостоятельно сгенерировать сложные, устойчивые пароли и раздать их пользователям, но лучше от этого не станет. Если предыдущую комбинацию можно было запомнить и быстро ввести, лишь иногда подглядывая на ввод, то сложный пароль будет вводиться медленно, возможно и по бумажке, с постоянной проверкой правильности ввода. Так что лучше мы однозначно не сделаем.

Поэтому самый разумный вариант - отключить кнопку отображения пароля. Нет кнопки - нет проблемы. А помогут нам в этом групповые политики.

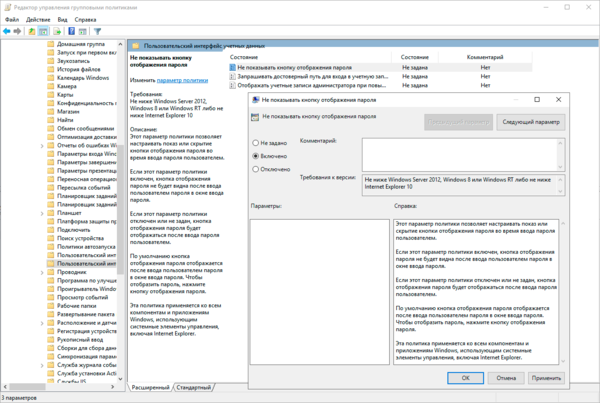

Откроем редактор групповых политик и создадим новую политику, затем перейдем в Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Пользовательский интерфейс учетных данных. В данном разделе найдем политику Не показывать кнопку отображения пароля и включим ее. Никаких дополнительных настроек у данной политики нет, только включено или выключено.

Дождемся обновления групповых политик или выполним принудительное обновление командой:

Дождемся обновления групповых политик или выполним принудительное обновление командой:

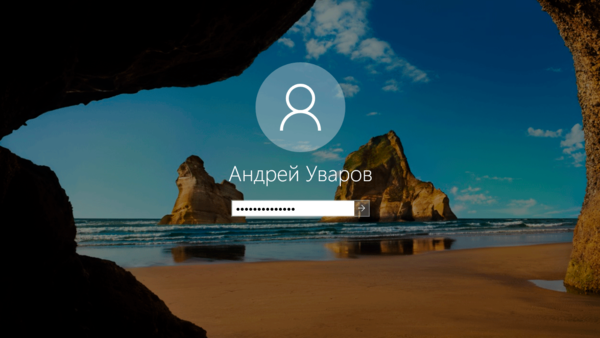

gpupdate /forceИ сравним полученный результат. Было:

Удобство в чем-то понизилось, а вот безопасность выросла.

Удобство в чем-то понизилось, а вот безопасность выросла.

На этом можно бы было и закончить данную статью, но в указанном нами разделе есть и другие, не менее интересные политики, рассмотрим и их.

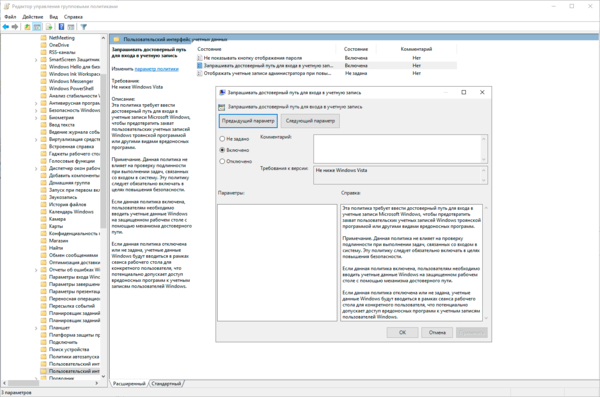

Запрашивать достоверный путь для входа в учетную запись

Уже само название политики является чем-то замысловатым и не совсем понятным. Не добавляет ясности и описание.

Но многие должны помнить, как для ввода пароля при входе в учетную запись сначала требовалось нажать Ctrl + Alt + Del, хотя не все знают для чего это нужно. Если не вдаваться в подробности, то при обычном вводе учетных данных окно ввода запускается в рамках сеанса пользователя и вводимые данные могут быть перехвачены другими процессами, например, вредоносным ПО. Чтобы избежать этого используется так называемый достоверный путь, фактически при этом запускается отдельный мини-сеанс, максимально изолированный от остальных процессов, в рамках которого происходит ввод учетных данных.

Но многие должны помнить, как для ввода пароля при входе в учетную запись сначала требовалось нажать Ctrl + Alt + Del, хотя не все знают для чего это нужно. Если не вдаваться в подробности, то при обычном вводе учетных данных окно ввода запускается в рамках сеанса пользователя и вводимые данные могут быть перехвачены другими процессами, например, вредоносным ПО. Чтобы избежать этого используется так называемый достоверный путь, фактически при этом запускается отдельный мини-сеанс, максимально изолированный от остальных процессов, в рамках которого происходит ввод учетных данных.

Также примите во внимание, что данная политика не влияет на вход в систему.

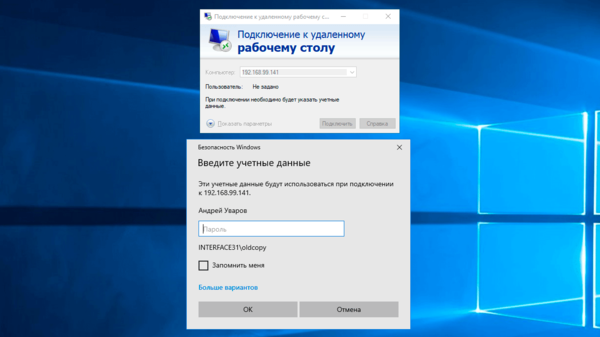

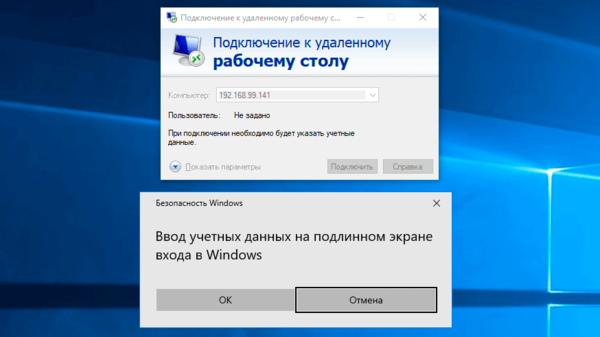

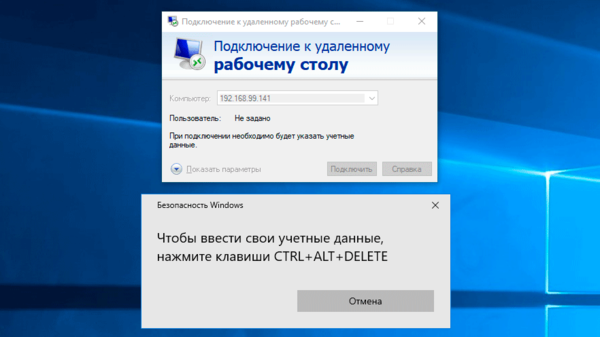

Все еще не понятно? Давайте разбираться. Допустим мы хотим подключиться к удаленному серверу по RDP. В обычной ситуации мы получим привычное окно для ввода учетных данных, прямо в текущем сеансе.

А теперь включим указанную политику и сразу увидим новый запрос:

А теперь включим указанную политику и сразу увидим новый запрос:

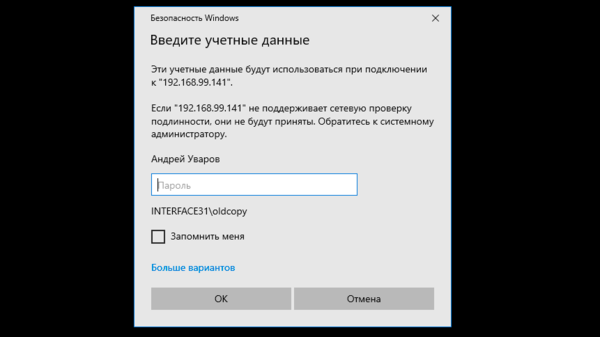

Затем еще один, хотя как нам кажется, можно бы было обойтись одним этим, уменьшив количество выполняемых пользователем действий.

Затем еще один, хотя как нам кажется, можно бы было обойтись одним этим, уменьшив количество выполняемых пользователем действий.

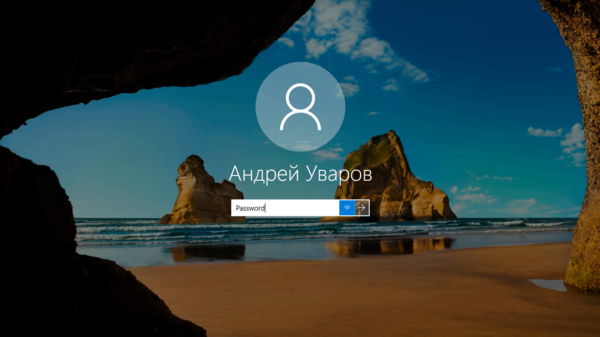

Ну и наконец экран темнеет, также, как и при запросе повышения прав через UAC и предлагается ввести учетные данные:

Это безопасно, так как ни один пользовательский процесс не может перехватить вводимые данные, программно ввести значения в поля ввода или нажать кнопку, но вряд ли удобно простому пользователю.

Когда может пригодиться эта политика? Для тех случаев, когда безопасность ставится выше удобств и имеется реальная угроза перехвата данных. Скажем, носимые устройства, которые находясь за пределами периметра никак не контролируются, а вернувшись в корпоративную сеть могут представлять угрозу ее безопасности.

Если обобщить: данная политика предотвращает возможный перехват или подмену учетных данных в сеансе пользователя, но резко снижает удобство использования системы.

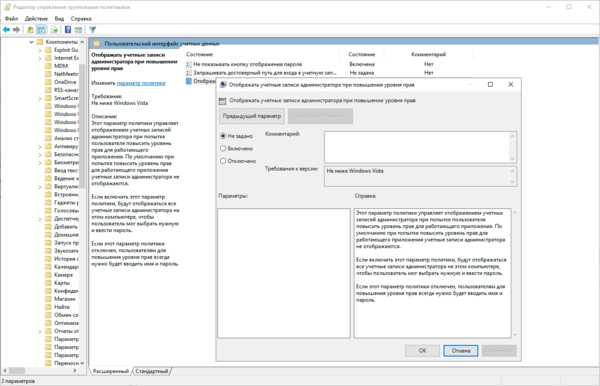

Отображать учетные записи администратора при повышении уровня прав

В отличие от предыдущей - это простая и понятная политика. Она показывает, будут ли при повышении прав показаны учетные записи администраторов. По умолчанию политика выключена и это правильно, так как имена учетных записей администраторов следует если не держать в секрете, то, по крайней мере, не показывать первым встречным.

Лично мы не видим сценариев, для которых бы пришлось включать данную политику, но знать о ее существовании нужно, также, как и проверить, а не оказалась ли она случайно включена.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии