Windows Server Core не пользуется большой популярностью у ряда администраторов и, на наш взгляд, совершенно зря. Благодаря меньшему количеству работающих приложений и служб он более прост в обслуживании, ему требуется меньшее количество обновлений, а также он безопаснее, за счет сужения возможного периметра атаки. Windows Server Core отлично подходит для тех систем, где от пользователя не требуется интерактивное взаимодействие с рабочим столом, например, контроллеров домена. В этой статье мы рассмотрим, как развернуть минимальную конфигурацию Active Directory с отказоустойчивым DHCP.

Windows Server Core не пользуется большой популярностью у ряда администраторов и, на наш взгляд, совершенно зря. Благодаря меньшему количеству работающих приложений и служб он более прост в обслуживании, ему требуется меньшее количество обновлений, а также он безопаснее, за счет сужения возможного периметра атаки. Windows Server Core отлично подходит для тех систем, где от пользователя не требуется интерактивное взаимодействие с рабочим столом, например, контроллеров домена. В этой статье мы рассмотрим, как развернуть минимальную конфигурацию Active Directory с отказоустойчивым DHCP.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Для полноценного функционирования Active Directory вам потребуется не менее двух контроллеров домена, это могут быть как физические, так и виртуальные машины, но мы рекомендуем иметь хотя бы один контроллер на физическом узле. В нашем случае будет использоваться два ПК с Windows Server 2022 в варианте Core, тем не менее данный материал подходит для всех актуальных версий Windows Server.

Перед тем как приступать к установке сделаем небольшое планирование, прежде всего определимся с адресным пространством и адресами основных узлов сети. В нашем случае это будет:

- 192.168.78.0/24 - используемая сеть

- 192.168.78.1 - основной шлюз сети

- 192.168.78.7 - CORE-DC01 - первый контроллер домена

- 192.168.78.8 - CORE-DC02 - второй контроллер домена

- 192.168.78.100 - 199 диапазон адресов к раздаче через DHCP

- it-31.lab - полное имя домена

При выборе диапазона адресов избегайте широко используемых в сетевом оборудовании 192.168.0.0/24, 192.168.1.0/24 и т.п. чтобы при расширении сети или подключении удаленных пользователей не столкнуться с проблемами, связанными с пересечением адресного пространства. Также напоминаем, что в Active Directory нет первичных и вторичных контроллеров домена, все контроллеры равноправны.

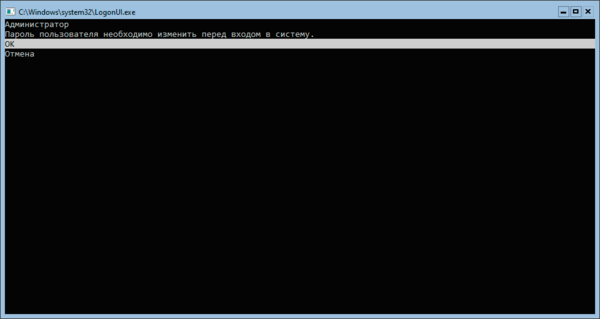

Перейдем к практической части и установим на два сервера Windows Server 2022 в режиме Core, во время первой загрузки вам будет предложено установить пароль для встроенной учетной записи Администратор, обратите внимание, что если вы использовали русскую редакцию, то по умолчанию у вас будет использоваться русская раскладка.

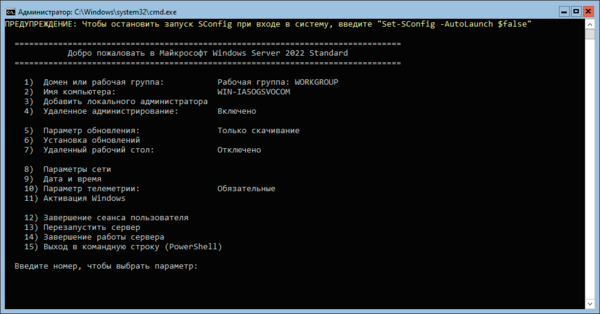

После чего будет запущена утилита SConfig для базовой настройки сервера, но автоматический ее запуск присутствует только в Windows Server 2022, в других редакциях для ее вызова введите:

После чего будет запущена утилита SConfig для базовой настройки сервера, но автоматический ее запуск присутствует только в Windows Server 2022, в других редакциях для ее вызова введите:

sconfigИспользование утилиты простое: выбираем нужный нам цифровой пункт и следуем дальнейшим подсказкам.

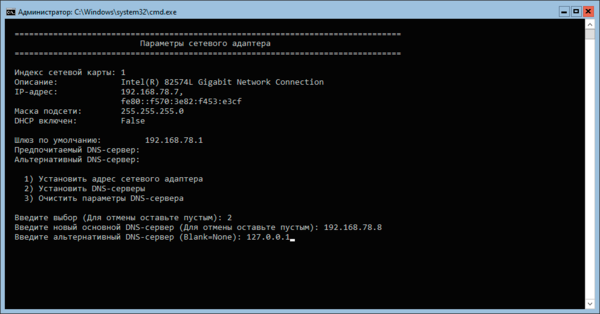

Начать следует с пункта 2 и установить имя компьютера согласно запланированному. Затем перейти к пункту 7 и включить удаленный рабочий стол для доступа к серверу по RDP. После чего переходим в пункт 8 и настраиваем сеть и указываем адреса DNS-серверов. На последних следует остановиться более подробно. Текущие рекомендации советуют указывать в качестве первичного сервера DNS адрес любого иного контроллера домена, дополнительным - адрес локальной петли (127.0.0.1). Таким образом для первого сервера укажем 192.168.78.8 и 127.0.0.1, для второго: 192.168.78.7 и 127.0.0.1.

Начать следует с пункта 2 и установить имя компьютера согласно запланированному. Затем перейти к пункту 7 и включить удаленный рабочий стол для доступа к серверу по RDP. После чего переходим в пункт 8 и настраиваем сеть и указываем адреса DNS-серверов. На последних следует остановиться более подробно. Текущие рекомендации советуют указывать в качестве первичного сервера DNS адрес любого иного контроллера домена, дополнительным - адрес локальной петли (127.0.0.1). Таким образом для первого сервера укажем 192.168.78.8 и 127.0.0.1, для второго: 192.168.78.7 и 127.0.0.1.

Тот факт. что никаких DNS-серверов по этим адресам у нас пока нет смущать не должен, дальнейшим действиям это не помешает, но избавит вас от необходимости повторно изменять сетевые настройки.

Выше были приведены минимально необходимые настройки, после их внесения сервер обязательно требуется перезагрузить.

Выше были приведены минимально необходимые настройки, после их внесения сервер обязательно требуется перезагрузить.

После перезагрузки перейдем в командную строку PowerShell и установим необходимые компоненты:

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-WindowsFeature DHCP -IncludeManagementTools

Дальнейшие действия мы будем выполнять на CORE-DC01.

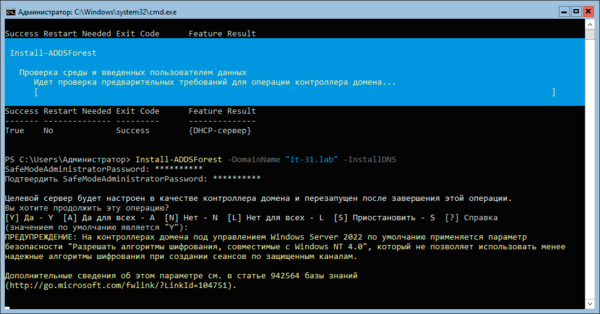

Так как у нас нет никакой структуры AD, то нам потребуется сначала создать лес, а потом первый домен в нашем лесу. Для этого используется командлет Install-ADDSForest, в сети можно встретить огромные "заклинания" с перечислением кучи параметров, но в большинстве случаев они дублируют параметры по умолчанию и приводить их нет никакой необходимости, поэтому укажем только необходимые:

Install-ADDSForest -DomainName "it-31.lab" -InstallDNSЭта команда повысит сервер до контроллера, создаст новый лес с указанным доменом в нем, а также установит DNS-сервер и сделает контроллер Глобальным каталогом. При этом вам потребуется указать пароль для режима восстановления и подтвердить автоматическую перезагрузку.

Из дополнительных опций вам может понадобиться -DomainNetbiosName - которое задает NetBIOS-имя домена, NetBIOS-имя автоматически формируется из префикса (первой части до первой точки) полного доменного имени и не может быть длиннее 15 символов, если префикс длиннее 15 символов, то имеет смысл указать NetBIOS-имя отдельно.

Из дополнительных опций вам может понадобиться -DomainNetbiosName - которое задает NetBIOS-имя домена, NetBIOS-имя автоматически формируется из префикса (первой части до первой точки) полного доменного имени и не может быть длиннее 15 символов, если префикс длиннее 15 символов, то имеет смысл указать NetBIOS-имя отдельно.

Следующие две опции -ForestMode и -DomainMode указывают уровень леса и уровень домена. Уровень домена не может быть ниже уровня леса, но может быть выше его. Уровень определяет нижнюю версию контроллеров, которые можно использовать в лесу или домене. По умолчанию выбираются максимальные уровни. Всего же доступны следующие значения:

- Windows Server 2003: 2 или Win2003

- Windows Server 2008: 3 или Win2008

- Windows Server 2008 R2: 4 или Win2008R2

- Windows Server 2012: 5 или Win2012

- Windows Server 2012 R2: 6 или Win2012R2

- Windows Server 2016: 7 или WinThreshold

Максимальный уровень домена на текущий момент - Windows Server 2016.

По окончании настройки контроллер домена будет автоматически перезагружен. Как видим, создание контроллера домена при помощи PowerShell даже быстрее и проще, чем использование привычного графического мастера. Всего одна команда против клацанья мышкой на нескольких экранах.

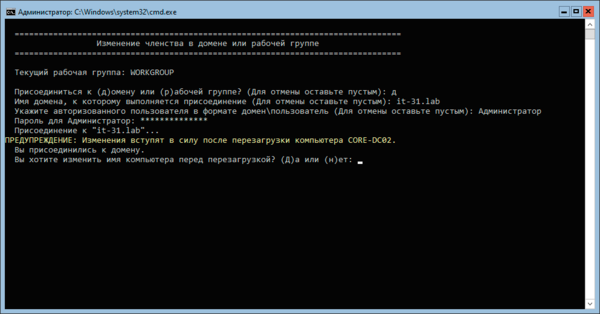

Теперь перейдем на CORE-DC02 и первым делом попробуем ввести его в домен, воспользовавшись цифровым пунктом 1 в SConfig, если нигде не допущено ошибок, то эта задача увенчается успехом. Таким образом мы убедились, что созданный нами контроллер работает, поэтому перезагружаемся и идем дальше.

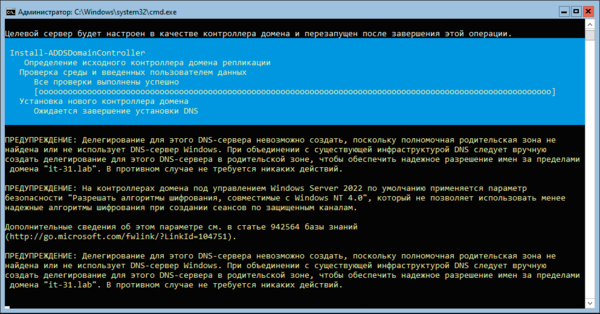

Для добавления контроллера в существующий домен мы будем использовать иной командлет - Install-ADDSDomainController, и, точно также, вместо огромных заклинаний будем использовать только необходимые параметры, в командной строке PowerShell выполните:

Для добавления контроллера в существующий домен мы будем использовать иной командлет - Install-ADDSDomainController, и, точно также, вместо огромных заклинаний будем использовать только необходимые параметры, в командной строке PowerShell выполните:

Install-ADDSDomainController -DomainName "it-31.lab" -InstallDns -Credential (Get-Credential "IT-31\Администратор")Данная команда добавит контроллер в указанный домен, установит DNS и сделает его глобальным каталогом, в качестве дополнительной опции мы указали учетные параметры администратора домена.

На этом базовое развертывание Active Directory завершено, как видим, использование Windows Server Core ни капли не усложняет процесс, наоборот, использование командной строки позволяет выполнить эту операцию быстрее и проще.

На этом базовое развертывание Active Directory завершено, как видим, использование Windows Server Core ни капли не усложняет процесс, наоборот, использование командной строки позволяет выполнить эту операцию быстрее и проще.

Для получения дополнительной информации о всех возможных ключах в использованных командлетах рекомендуем обратиться к документации.

Install-ADDSForest

Install-ADDSDomainController

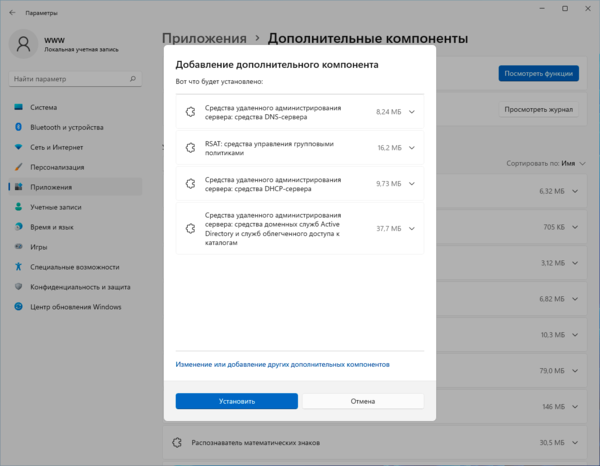

Для дальнейшей настройки и управления созданной инфраструктурой мы будем использовать привычные инструменты из пакета RSAT, в Windows 10 / 11 их можно получить в разделе Приложения - Дополнительные компоненты приложения Параметры. Нам потребуются оснастки для управления Active Directory, DNS и DHCP, а также редактор групповых политик.

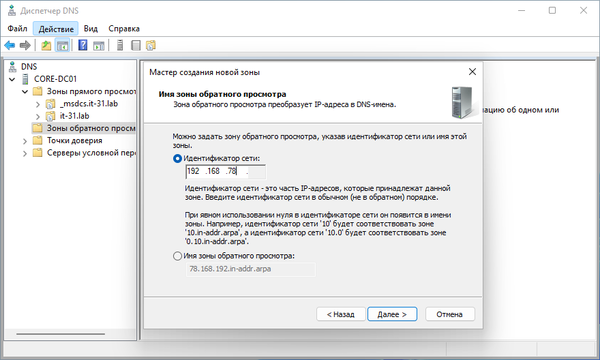

Продолжим настройку с DNS, а именно добавим обратную зону. В минимальной конфигурации она не нужна, но многие приложения, интернирующиеся с AD, могут не работать или работать неправильно без обратной зоны.

Продолжим настройку с DNS, а именно добавим обратную зону. В минимальной конфигурации она не нужна, но многие приложения, интернирующиеся с AD, могут не работать или работать неправильно без обратной зоны.

Поэтому откроем оснастку управления DNS и подключимся к любому из серверов, там перейдем к разделу Зоны обратного просмотра и создадим новую зону, при этом укажем параметры: Основная зона - Для всех серверов - Зона обратного просмотра IPv4, после чего укажем Идентификатор сети - первые три октета IP-адреса, на его основе будет сформировано имя зоны.

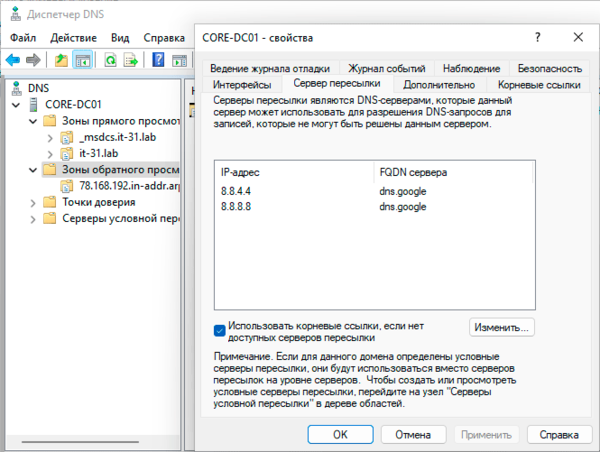

После создания обратной зоны заглянем в свойства самого DNS-сервера и укажем сервера пересылки - список DNS-серверов которым будут отправляться запросы, которые наш сервер неспособен разрешить самостоятельно, в их качестве следует указать адреса серверов имен провайдера или публичные сервера.

После создания обратной зоны заглянем в свойства самого DNS-сервера и укажем сервера пересылки - список DNS-серверов которым будут отправляться запросы, которые наш сервер неспособен разрешить самостоятельно, в их качестве следует указать адреса серверов имен провайдера или публичные сервера.

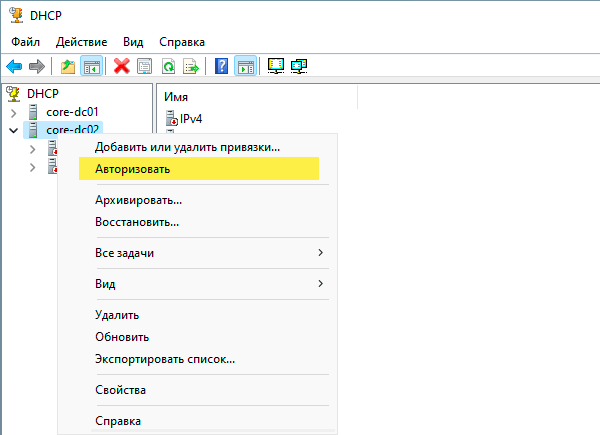

На этом настройка DNS-сервера закончена, и мы переходим к финальной части - настройке DHCP. Откроем оснастку управления DHCP-сервером и подключимся к одному из них, прежде всего сервер нужно авторизовать в Active Directory, для этого щёлкните на нем правой кнопкой мыши в открывшемся меню выберите Авторизовать.

На этом настройка DNS-сервера закончена, и мы переходим к финальной части - настройке DHCP. Откроем оснастку управления DHCP-сервером и подключимся к одному из них, прежде всего сервер нужно авторизовать в Active Directory, для этого щёлкните на нем правой кнопкой мыши в открывшемся меню выберите Авторизовать.

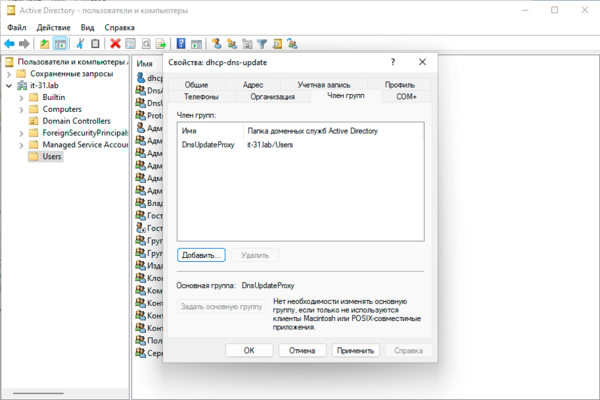

Теперь создадим в Active Directory пользователя, например, dhcp-dns-update и сделаем его членом единственной группы DnsUpdateProxy.

Теперь создадим в Active Directory пользователя, например, dhcp-dns-update и сделаем его членом единственной группы DnsUpdateProxy.

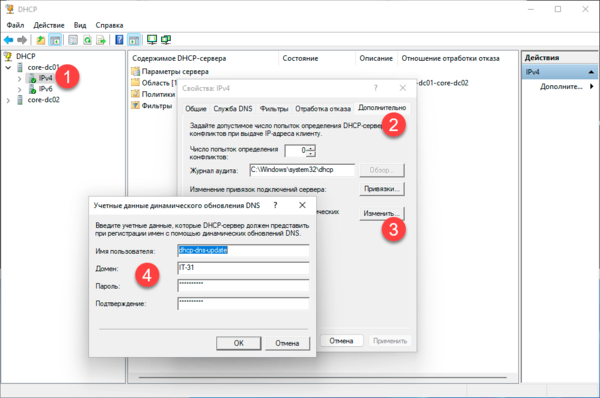

Раскроем дерево сервера, перейдем в свойства IPv4 на закладку Дополнительно и нажмем Изменить рядом с надписью Учетные данные для регистрации динамических обновлений DNS, в открывшемся окне введем данные созданного нами пользователя.

Раскроем дерево сервера, перейдем в свойства IPv4 на закладку Дополнительно и нажмем Изменить рядом с надписью Учетные данные для регистрации динамических обновлений DNS, в открывшемся окне введем данные созданного нами пользователя.

Указанные выше настройки следует выполнить для обоих серверов.

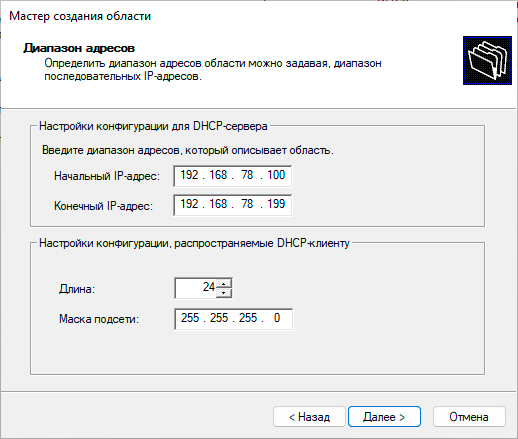

Теперь на одном из них настроим область при помощи мастера, укажем диапазон выдаваемых адресов и маску сети:

Теперь на одном из них настроим область при помощи мастера, укажем диапазон выдаваемых адресов и маску сети:

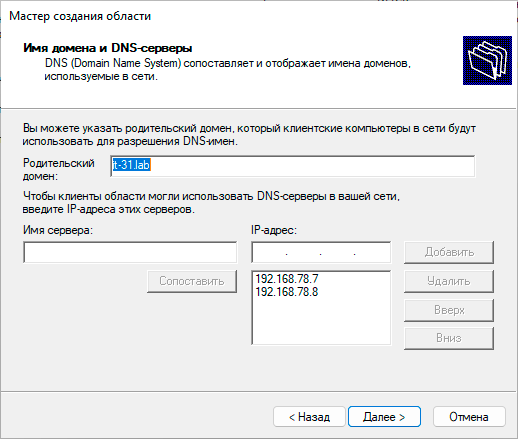

Шлюз и DNS-сервера, напоминаем, что клиентам следует выдавать только адреса доменных DNS-серверов:

Шлюз и DNS-сервера, напоминаем, что клиентам следует выдавать только адреса доменных DNS-серверов:

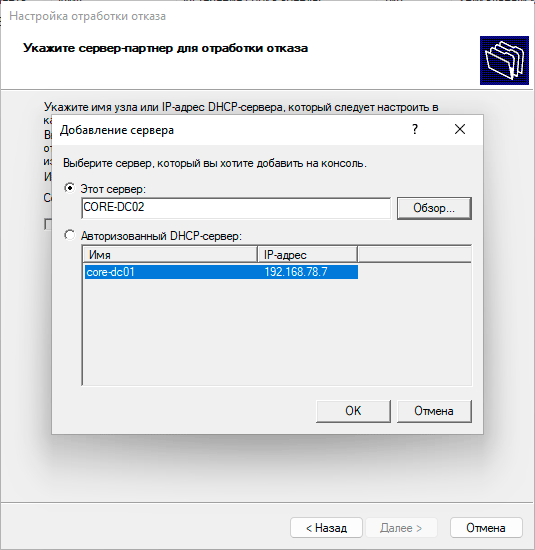

Завершив создание зоны, убеждаемся, что DHCP сервер работает нормально: выдает адреса клиентам и регистрирует динамические записи для них на DNS-сервере. После чего перейдем к созданию отказоустойчивой конфигурации. Открываем меню правой кнопкой мыши для области и выбираем в нем Настройка наработки отказа, в открывшемся мастере выбираем сервер-партнер (второй сервер), настраиваем режим работы - по умолчанию балансировка 50 / 50 - и задаем секретный ключ.

Завершив создание зоны, убеждаемся, что DHCP сервер работает нормально: выдает адреса клиентам и регистрирует динамические записи для них на DNS-сервере. После чего перейдем к созданию отказоустойчивой конфигурации. Открываем меню правой кнопкой мыши для области и выбираем в нем Настройка наработки отказа, в открывшемся мастере выбираем сервер-партнер (второй сервер), настраиваем режим работы - по умолчанию балансировка 50 / 50 - и задаем секретный ключ.

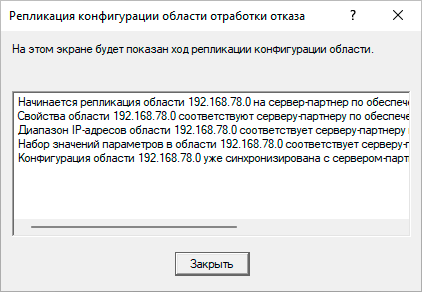

По окончанию работы мастера будет выполнена автоматическая настройка второго сервера и выполнена репликация данных между ними.

По окончанию работы мастера будет выполнена автоматическая настройка второго сервера и выполнена репликация данных между ними.

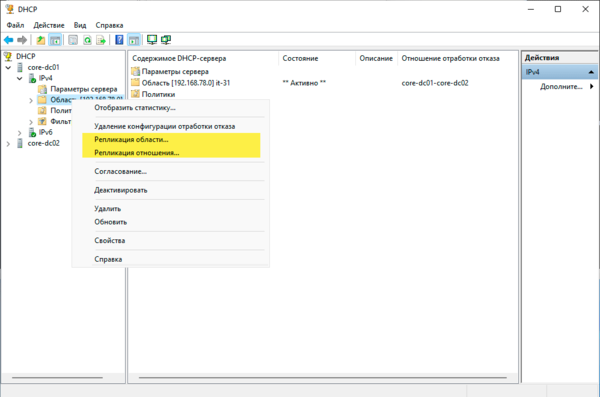

В процессе эксплуатации DHCP-сервера помните, что автоматически реплицируются только данные об аренде, если вы изменили настройки области или выполнили резервирование, то следует запустить репликацию данных вручную, для этого щелкните на области правой кнопкой мыши и в меню выберите Репликация области. Если вы изменили настройки обработки отказа, то следует выполнить Репликацию отношения.

В процессе эксплуатации DHCP-сервера помните, что автоматически реплицируются только данные об аренде, если вы изменили настройки области или выполнили резервирование, то следует запустить репликацию данных вручную, для этого щелкните на области правой кнопкой мыши и в меню выберите Репликация области. Если вы изменили настройки обработки отказа, то следует выполнить Репликацию отношения.

На этом настройка базовой конфигурации Active Directory с отказоустойчивой конфигурацией DHCP завершена. Как видим, сделать это на основе Windows Server Core абсолютно несложно, поэтому не следует пугаться и избегать этого сценария, а, наоборот, использовать вариант установки Core там, где он более всего подходит, например, как в нашем случае.

На этом настройка базовой конфигурации Active Directory с отказоустойчивой конфигурацией DHCP завершена. Как видим, сделать это на основе Windows Server Core абсолютно несложно, поэтому не следует пугаться и избегать этого сценария, а, наоборот, использовать вариант установки Core там, где он более всего подходит, например, как в нашем случае.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии