Продолжаем цикл статей об интеграции прокси-сервера Squid и Active Directory. Одним из наиболее важных вопросов является прозрачная аутентификация пользователей домена на прокси-сервере. В этой части мы расскажем, как настроить аутентификацию по протоколу Kerberos, которая позволит использовать единую точку входа, когда пользователь вводит логин и пароль один раз - при входе в систему.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

В прошлой части мы уже касались данного вопроса, но повторимся: мы не видим никакого практического смысла использовать для работы с Active Directory отличные от Kerberos способы аутентификации. Все современные системы поддерживают Kerberos, а снижать безопасность системы ради потенциальной совместимости с абстрактными системами, которые могут не поддерживать Kerberos, явно не следует.

Подготовка Active Directory

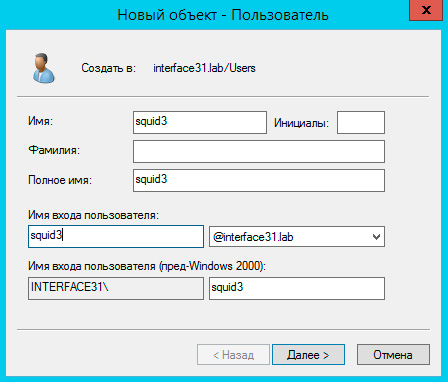

Перед тем, как настраивать поддержку Kerberos-аутентификации на роутере, необходимо выполнить ряд подготовительных действий в Active Directory. Прежде всего заведем служебного пользователя, в нашем случае squid3.

Запрещаем смену пароля пользователем и не ограничиваем срок его действия, последнее очень важно, так как в противном случае вам придется через некоторое время не только сменить пароль служебного пользователя, но и заново выполнить все подготовительные действия.

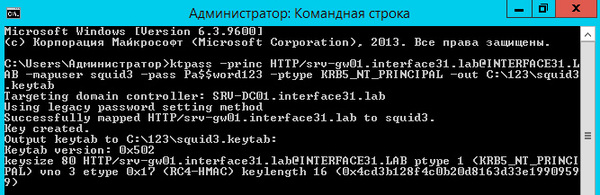

Теперь создадим специальный keytab-файл, который содержит имя Kerberos-принципала (имя хоста, пользователя и домен) и ключ, созданный на основе пароля. В дальнейшем keytab-файл будет использоваться squid для аутентификации пользователей в AD. Откроем командную строку и введем следующую команду (соблюдая регистр):

Теперь создадим специальный keytab-файл, который содержит имя Kerberos-принципала (имя хоста, пользователя и домен) и ключ, созданный на основе пароля. В дальнейшем keytab-файл будет использоваться squid для аутентификации пользователей в AD. Откроем командную строку и введем следующую команду (соблюдая регистр):

ktpass -princ HTTP/srv-gw01.interface31.lab@INTERFACE31.LAB -mapuser squid3 -pass Pa$$word123 -ptype KRB5_NT_PRINCIPAL -out C:\123\squid3.keytabНа первый взгляд команда довольно сложная. Разберем ее подробнее, ключ -princ обозначает Kerberos-принципала и содержит FQDN имя роутера и область Kerberos, которая совпадает с именем домена, но записывается в верхнем регистре, -mapuser и -pass имя пользователя и пароль соответственно, -ptype - тип принципала и -out - имя и расположение keytab-файла.

Важно! Для нормальной работы Kerberos на роутере его имя хоста, в нашем случае srv-gw01, не должно превышать 8 символов.

Если все сделано правильно, то команда должна отработать без ошибок.

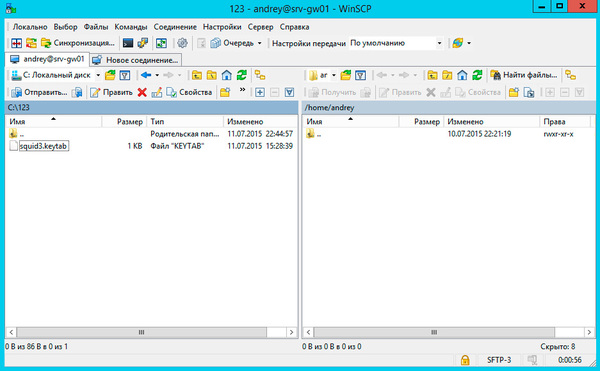

Затем следует передать сгенерированный keytab-файл на роутер любым доступным образом, например, через WinSCP в домашнюю директорию пользователя.

Затем следует передать сгенерированный keytab-файл на роутер любым доступным образом, например, через WinSCP в домашнюю директорию пользователя.

Настройка поддержки Kerberos в Ubuntu Server / Debian

Настройка поддержки Kerberos в Ubuntu Server / Debian

После того, как мы передали keytab-файл на роутер, его следует разместить в надежном месте и ограничить доступ. Понятно, что домашняя директория пользователя не самое лучшее для этого место. Так как работать с ним будет squid, то логично будет расположить keytab-файл в папке с настройками прокси-сервера.

mv ~/squid3.keytab /etc/squid3Затем изменим владельца и установим ограниченные права на файл:

chown proxy:proxy /etc/squid3/squid3.keytab

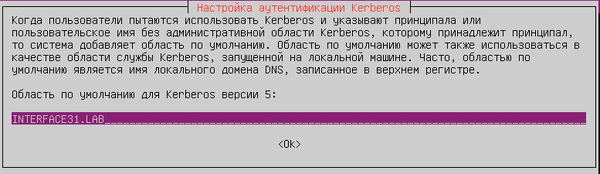

chmod 640 /etc/squid3/squid3.keytabДля поддержки Kerberos установим пакет krb5-user:

apt-get install krb5-userПри установке следует указать область Kerberos по умолчанию, введите имя вашего домена в верхнем регистре:

Теперь откроем файл /etc/krb5.conf, он содержит очень много ненужных параметров, поэтому удаляем или комментируем все лишнее, у вас должно остаться только то, что будет приведено ниже.

Теперь откроем файл /etc/krb5.conf, он содержит очень много ненужных параметров, поэтому удаляем или комментируем все лишнее, у вас должно остаться только то, что будет приведено ниже.

Первой идет секция libdefaults, которая содержит параметры по умолчанию, а именно область Kerberos (опция создается автоматически) и keytab-файл:

[libdefaults]

default_realm = INTERFACE31.LAB

default_keytab_name = /etc/squid3/squid3.keytabСледующая секция realms описывает области Kerberos, у нас она одна - INTERFACE31.LAB

[realms]

INTERFACE31.LAB = {

kdc = srv-dc01.interface31.lab

kdc = srv-dc02.interface31.lab

admin_server = srv-dc01.interface31.lab

default_domain = interface31.lab

}Здесь все понятно, единственного пояснения требует опция admin_server, в ее качестве указываем контроллер домена, исполняющий FSMO-роль PDC.

Последняя секция сопоставляет домены с областями Kerberos:

[domain_realm]

.interface31.lab = INTERFACE31.LAB

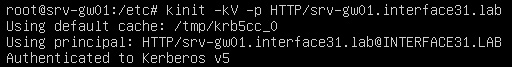

intreface31.lab = INTERFACE31.LABСохраняем файл. Теперь проверим работу Kerberos, для этого выполним команду:

kinit -kV -p HTTP/srv-gw01.interface31.labЕсли все сделано правильно, вы должны получить сообщение об успешной аутентификации.

Удалим полученный билет командой:

Удалим полученный билет командой:

kdestroyНастройка Kerberos-аутентификации в Squid

Прежде всего следует "научить" squid работать с keytab-файлом, для этого создадим специальный файл настроек:

touch /etc/default/squid3И внесем в него следующие строки:

KRB5_KTNAME=/etc/squid3/squid3.keytab

export KRB5_KTNAMEОткроем конфигурационный файл /etc/squid3/squid.conf, найдем три строки, начинающиеся с auth_param negotiate, раскомментируем и приведем их к следующему виду:

auth_param negotiate program /usr/lib/squid3/negotiate_kerberos_auth -d -s HTTP/srv-gw01.interface31.lab

auth_param negotiate children 20 startup=0 idle=1

auth_param negotiate keep_alive offКлюч -d в первой строке указан для отладки, убедившись, что все работает как надо его следует убрать, чтобы избежать чрезмерного раздувания логов.

В секцию с элементами ACL добавим:

acl auth proxy_auth REQUIREDДанный элемент будет соответствовать всем пользователям, успешно прошедшим Kerberos-аутентификацию. Ниже, в секции со списками доступа, строку

http_access allow localnet меняем на:

http_access allow authсохраняем изменения, перезагружаем сервер.

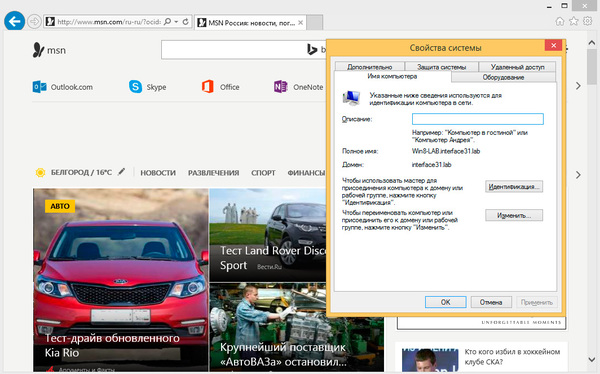

На любом ПК войдем в систему под доменным пользователем и откроем любую страницу в браузере (не забываем, что прокси указываем не по IP-адресу, а по FQDN-имени), все должно работать.

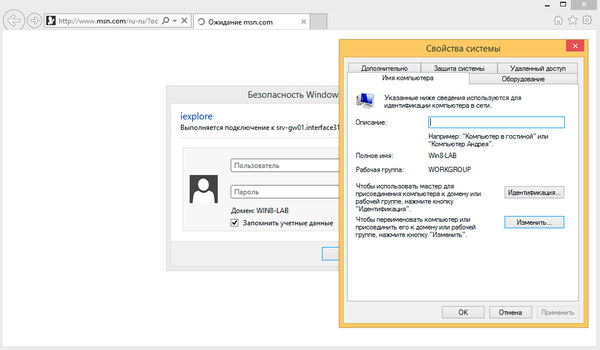

Теперь зайдем на том же ПК локальным пользователем, вместо доступа к сети увидим приглашение ввести логин и пароль:

Также заглянем в /var/log/squid3/cache.log, сюда squid пишет отладочную информацию, в самом конце строки можно увидеть, кто именно прошел аутентификацию и получил доступ.

Также заглянем в /var/log/squid3/cache.log, сюда squid пишет отладочную информацию, в самом конце строки можно увидеть, кто именно прошел аутентификацию и получил доступ.

Убедившись, что все работает как надо, выключаем сбор отладочной информации, убрав ключ -d из строки в /etc/squid3/squid.conf.

Убедившись, что все работает как надо, выключаем сбор отладочной информации, убрав ключ -d из строки в /etc/squid3/squid.conf.

auth_param negotiate program /usr/lib/squid3/negotiate_kerberos_auth -s HTTP/srv-gw01.interface31.labКак видим, настроить Kerberos-аутентификацию достаточно просто. В следующих материалах мы разберем, как обеспечить автоматическое распространение настроек прокси и авторизацию на основе доменных групп безопасности.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии