По умолчанию почтовый сервер Zimbra считает все внутренние сети доверенными и разрешает отправку из них без аутентификации. При должном контроле рабочих станций это удобно, так как почту могут без лишних настроек отправлять не только пользователи, но и скрипты или корпоративные приложения. Однако бывают ситуации, когда аутентификацию наоборот требуется включить. Сегодня мы расскажем, как это сделать.

По умолчанию почтовый сервер Zimbra считает все внутренние сети доверенными и разрешает отправку из них без аутентификации. При должном контроле рабочих станций это удобно, так как почту могут без лишних настроек отправлять не только пользователи, но и скрипты или корпоративные приложения. Однако бывают ситуации, когда аутентификацию наоборот требуется включить. Сегодня мы расскажем, как это сделать.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Устанавливать внутренние сети как доверенные - настройка по умолчанию для многих почтовых серверов. При этом подразумевается, что пользователи ограничены в правах, а администратор имеет полный контроль над сетью. В случае если это не так или сервер обслуживает несколько предприятий, политику безопасности которых вы не контролируете, диапазон внутренней сети из списка доверенных лучше исключить, пока ваш сервер не стал рассадником спама или вирусов.

Однако в числе доверенных должны оставаться адреса всех интерфейсов сервера, на которых он принимает почту и диапазон 127.0.0.0/8 для взаимодействия внутренних служб Zimbra. Адреса сетевых интерфейсов сервера тоже следует указывать как диапазон, например 10.0.0.25/32. Если ваш сервер имеет сетевые интерфейсы, на которых работа с почтой не предусмотрена, например VPN-канал для служебных целей, то адреса данного диапазона следует исключить полностью, что сделает отправку почты из данной подсети невозможной, даже через веб-интерфейс.

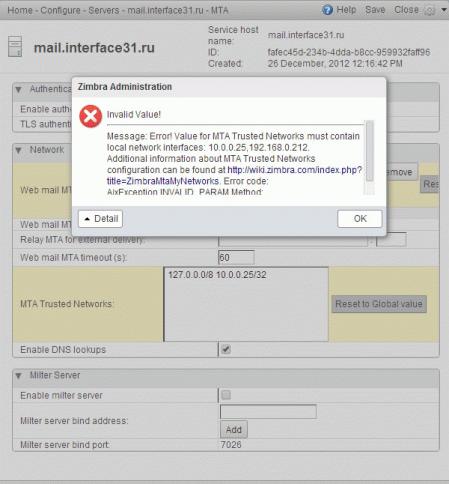

Указать доверенные сети можно в настройках MTA для вашего сервера (Home - Configure - Servers - server_name - MTA), но если вы попробуете указать только адреса сетевых интерфейсов сервера, то получите следующую ошибку:

Веб-интерфейс не даст вам указать диапазоны с маской отличной от той, которая прописана в настройках сетевых интерфейсов и потребует включить в список все сетевые адреса.

Веб-интерфейс не даст вам указать диапазоны с маской отличной от той, которая прописана в настройках сетевых интерфейсов и потребует включить в список все сетевые адреса.

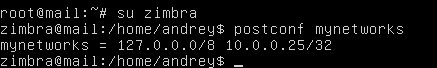

В тоже время задача отлично решается при помощи командной строки, поэтому перейдем в консоль и первым делом повысим свой привилегии до суперпользователя:

sudo -sЗатем переключимся на пользователя Zimbra:

su zimbraТеперь укажем диапазон доверенных адресов:

zmprov modifyServer mail.interface31.ru zimbraMtaMyNetworks '127.0.0.0/8 10.0.0.25/32'где mail.interface31.ru - имя сервера, как это указано в админ-панели Zimbra, а 10.0.0.25/32 - внутренний IP-адрес сервера.

После чего перезагрузим postfix, который исполняет в Zimbra роль MTA:

postfix reloadПроверить правильность установки значений можно командой:

postconf mynetworksв выводе вы должны получить указанный вами список сетей.

После этих нехитрых настроек отправка из локальной сети без аутентификации будет невозможна. Если вам требуется разрешить такую отправку для отдельных узлов - просто внесите их в список доверенных.

Как видим, командный интерфейс позволяет настраивать многие параметры Zimbra быстро и просто, в том числе те, которые недоступны через веб-интерфейс. Поэтому не следует бояться командной строки, а наоборот взять на вооружение этот мощный инструмент.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии