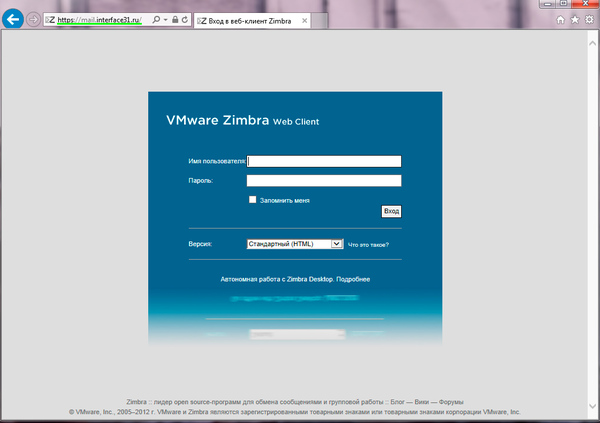

По умолчанию веб-интерфейс почтового сервера Zimbra настроен для доступа только по защищенному протоколу HTTPS. Это безопасно, но не совсем удобно для пользователя, так как ему нужно каждый раз набирать адрес полностью, c https://, а с учетом того, что все пользуются закладками, то это быстро забывается и при попытке получить доступ с нового клиентского устройства пользователь столкнется с недоступностью сервиса. В тоже время Zimbra предлагает большое количество вариантов протоколов доступа к веб-интерфейсу, о чем мы сегодня и расскажем.

По умолчанию веб-интерфейс почтового сервера Zimbra настроен для доступа только по защищенному протоколу HTTPS. Это безопасно, но не совсем удобно для пользователя, так как ему нужно каждый раз набирать адрес полностью, c https://, а с учетом того, что все пользуются закладками, то это быстро забывается и при попытке получить доступ с нового клиентского устройства пользователь столкнется с недоступностью сервиса. В тоже время Zimbra предлагает большое количество вариантов протоколов доступа к веб-интерфейсу, о чем мы сегодня и расскажем.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Изменение протоколов доступа к веб-интерфейсу производится через командную строку и затрагивает только пользовательскую часть. Прежде всего войдем в консоль сервера и повышаем права до суперпользователя:

sudo -sзатем переключаемся на пользователя Zimbra:

su zimbraДля изменения режима доступа к веб-интерфейсу служит команда:

zmtlsctl [mode]где mode - тип необходимого режима доступа, рассмотрим их подробнее.

- http - доступ только по протоколу HTTP, данный режим категорически не рекомендуется ввиду низкой безопасности.

- https - доступ только по протоколу HTTPS, наиболее защищенный режим, используется по умолчанию.

- both - возможен доступ по обоим протоколам, допустимо использовать в случаях, когда HTTP используется только клиентами локальной сети.

- mixed - при доступе по протоколу HTTP пользователь переводится на защищенное соединение для авторизации, затем снова переводится на HTTP, HTTPS-сессия полностью проходит по защищенному протоколу.

- redirect - принудительный редирект всех HTTP соединений на HTTPS.

Какой режим использовать? Понятно, что HTTP не удовлетворяет элементарным требованиям безопасности и за пределами локальной сети недопустим. Но даже при нахождении внутри периметра не стоит передавать открытым текстом авторизационные данные, поэтому наилучшим вариантом тут может быть режим mixed.

В тоже время, с точки зрения обеспечения высокого уровня безопасности, следует выбрать режим redirect, когда и пользователи будут довольны и админы спокойны. В этом случае можно смело открывать доступ по обоим протоколам за пределы периметра, все незащищенные соединения будут принудительно переводиться на защищенный режим.

Однако без ложки дегтя в бочке меда здесь не обошлось, данный режим позволяет выполнить атаку "человек посередине", перехватив HTTP запрос и направив пользователя на сервер злоумышленника. Поэтому постарайтесь не использовать для работы за пределами локальной сети самоподписанные сертификаты, а если используете, то обязательно сделайте импорт и установку корневого сертификата на все клиентские устройства. Не приучайте пользователей игнорировать предупреждения безопасности.

Итак, переключим наш веб интерфейс в режим redirect:

zmtlsctl redirectПерезапустим необходимые сервисы Zimbra:

zmmailboxdctl stop

zmmailboxdctl start

также можно полностью перезапустить все сервисы одной командой:

zmcontrol restartПроверяем, теперь если просто набрать в командной строке адрес почтового сервера должен произойти редирект на защищенное соединение.

Таким образом получилось значительно повысить удобство работы пользователей практически без ущерба для безопасности.

Таким образом получилось значительно повысить удобство работы пользователей практически без ущерба для безопасности.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии