Довольно часто коллеги и читатели обращаются к нам с просьбой создать руководство по быстрому практическому развертыванию минимально работоспособной конфигурации Active Directory и сопутствующих служб. Хотя у нас на сайте уже есть цикл по развертыванию AD, вполне актуальный, несмотря на дату написания, он рассчитан прежде всего на пошаговое изучение вопроса как в теоретической, так и практической областях. Поэтому создание именно руководства нацеленного на быстрое получение результата имеет смысл и дает хороший повод еще раз обобщить и обновить информацию по этому вопросу.

Довольно часто коллеги и читатели обращаются к нам с просьбой создать руководство по быстрому практическому развертыванию минимально работоспособной конфигурации Active Directory и сопутствующих служб. Хотя у нас на сайте уже есть цикл по развертыванию AD, вполне актуальный, несмотря на дату написания, он рассчитан прежде всего на пошаговое изучение вопроса как в теоретической, так и практической областях. Поэтому создание именно руководства нацеленного на быстрое получение результата имеет смысл и дает хороший повод еще раз обобщить и обновить информацию по этому вопросу.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Для полноценного функционирования Active Directory вам потребуется не менее двух контроллеров домена, это не обязательно должны быть именно физические компьютеры, вполне подойдут и виртуальные машины, но мы советуем иметь хотя бы один "физический" контроллер. В качестве операционной системы будет использоваться Windows Server 2019, но все сказанное будет справедливо для серверных ОС Microsoft начиная от Server 2012.

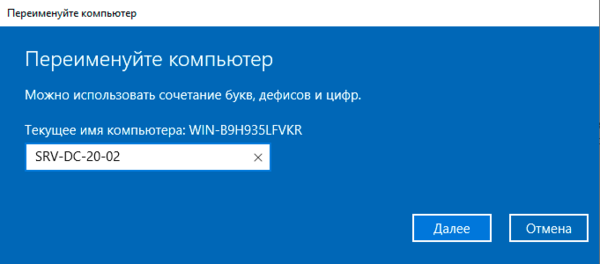

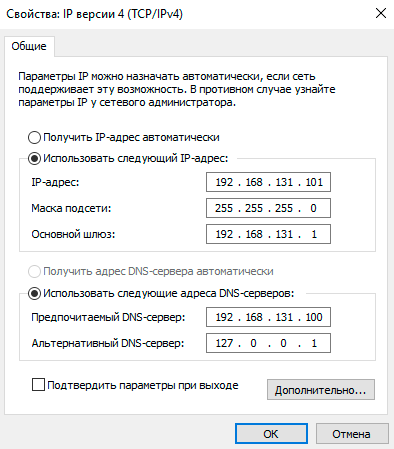

Прежде чем приступать к настройке следует выполнить некоторые подготовительные действия: переименуем компьютеры и присвоим им статические IP-адреса. Мы категорически не рекомендуем использовать сети 192.168.0.0/24, 192.168.1.0/24 и т.п., потому что они используются по умолчанию в массовом оборудовании и впоследствии, при соединении офисов, либо подключении удаленных клиентов вы можете столкнуться с серьезными затруднениями из-за пересечения адресного пространства.

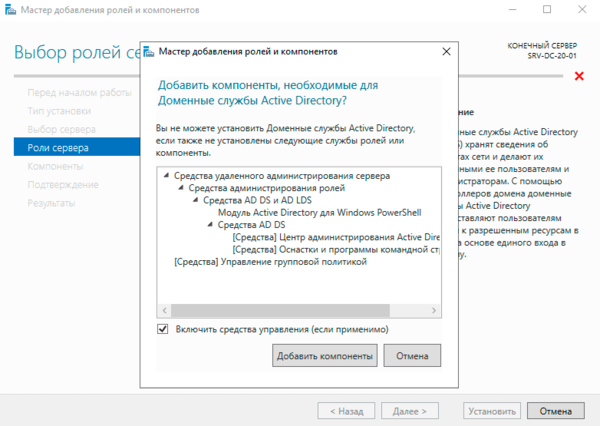

Закончив с подготовкой, приступим к настройке первого контроллера. Откроем Диспетчер серверов и перейдем в Управление - Добавить роли и компоненты, где выберем Доменные службы Active Directory и добавим предлагаемые дополнительные компоненты.

Закончив с подготовкой, приступим к настройке первого контроллера. Откроем Диспетчер серверов и перейдем в Управление - Добавить роли и компоненты, где выберем Доменные службы Active Directory и добавим предлагаемые дополнительные компоненты.

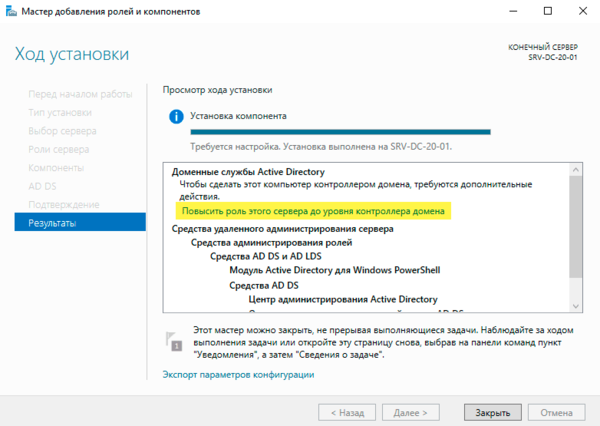

После чего завершаем установку выбранных компонентов и нажимаем на ссылку Повысить роль этого сервера до уровня контроллера домена.

После чего завершаем установку выбранных компонентов и нажимаем на ссылку Повысить роль этого сервера до уровня контроллера домена.

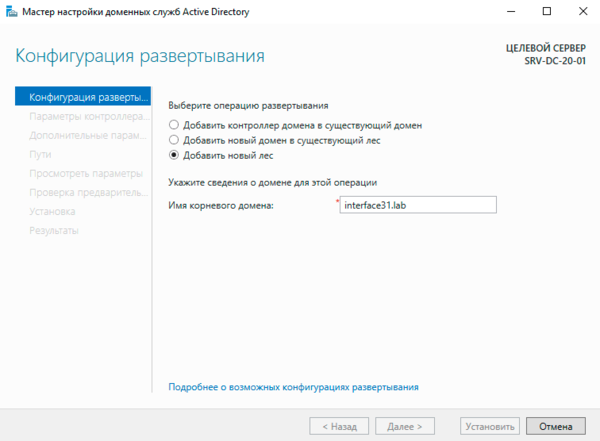

В открывшемся мастере укажем Добавить новый лес и введем корневое имя нашего домена. Обратите внимание, что не следует использовать в качестве корневого домена доменное имя, которое используется для внешних ресурсов, например, сайта. Допустим у вас есть доменное имя example.com, правильным решением будет создание отдельного домена в данном пространстве имен, например, office.example.com. Либо используйте несуществующие доменные зоны, такие как local или office. И, конечно, не допускайте наиболее грубой ошибки - выбора имени в существующей зоне, даже если оно в текущий момент никем не зарегистрировано.

В открывшемся мастере укажем Добавить новый лес и введем корневое имя нашего домена. Обратите внимание, что не следует использовать в качестве корневого домена доменное имя, которое используется для внешних ресурсов, например, сайта. Допустим у вас есть доменное имя example.com, правильным решением будет создание отдельного домена в данном пространстве имен, например, office.example.com. Либо используйте несуществующие доменные зоны, такие как local или office. И, конечно, не допускайте наиболее грубой ошибки - выбора имени в существующей зоне, даже если оно в текущий момент никем не зарегистрировано.

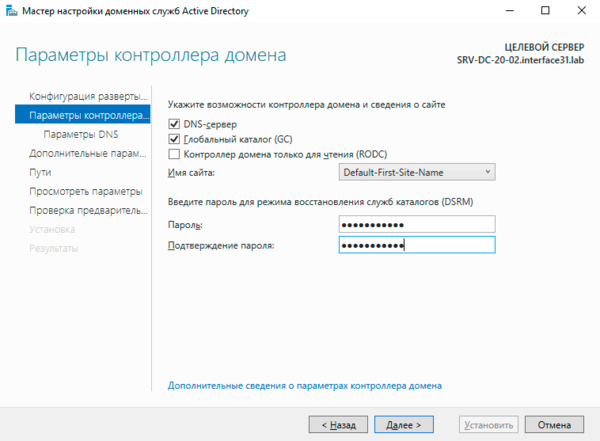

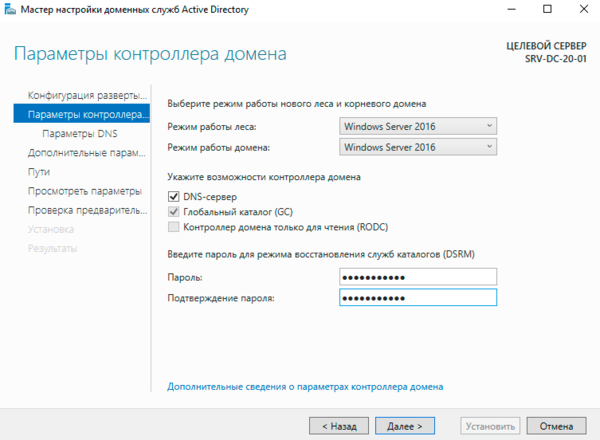

Следующим шагом выберите режим работы леса и домена, максимальный уровень на текущий момент - Server 2016, если у вас подразумевается использование контроллеров домена на Server 2012, то режим работы следует понизить. Далее введите пароль для режима восстановления служб каталогов, остальные параметры оставляем по умолчанию. Текущая практика подразумевает, что каждый контроллер дополнительно несет роль DNS-сервера и становится глобальным каталогом.

Следующим шагом выберите режим работы леса и домена, максимальный уровень на текущий момент - Server 2016, если у вас подразумевается использование контроллеров домена на Server 2012, то режим работы следует понизить. Далее введите пароль для режима восстановления служб каталогов, остальные параметры оставляем по умолчанию. Текущая практика подразумевает, что каждый контроллер дополнительно несет роль DNS-сервера и становится глобальным каталогом.

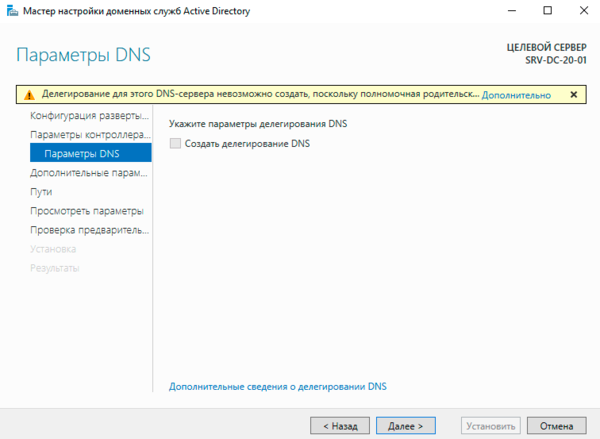

Игнорируем предупреждение на следующем шаге:

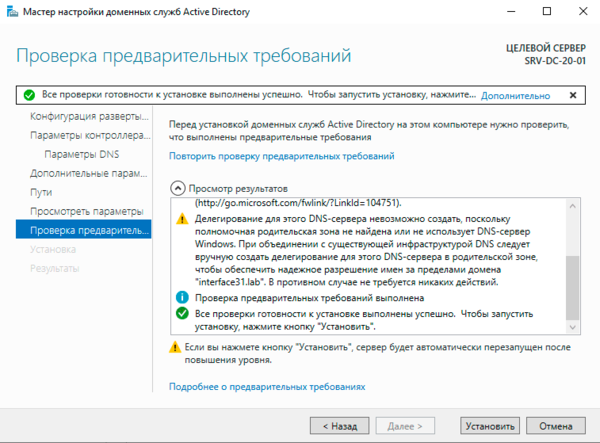

Остальные параметры оставляем по умолчанию, затем дожидаемся итогов проверки предварительных требований, по итогам которого вы получите два предупреждения, которые являются информационными и не мешают продолжить установку. После чего нажмите Установить.

Остальные параметры оставляем по умолчанию, затем дожидаемся итогов проверки предварительных требований, по итогам которого вы получите два предупреждения, которые являются информационными и не мешают продолжить установку. После чего нажмите Установить.

По окончании работы мастера сервер будет перезагружен.

По окончании работы мастера сервер будет перезагружен.

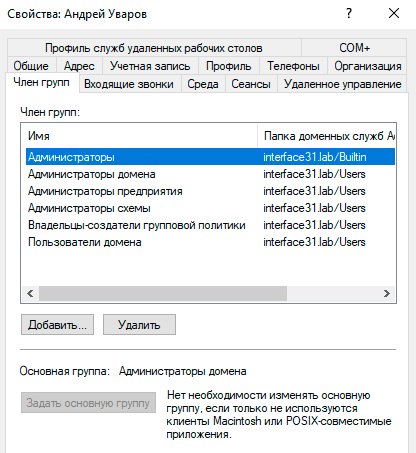

После перезагрузки перейдем в оснастку Active Directory - пользователи и компьютеры в которой создадим нового пользователя, для которого укажем членство в группах: Администраторы, Администраторы домена, Администраторы предприятия, Администраторы схемы, Владельцы-создатели групповой политики, Пользователи домена.

Выйдем из системы и войдем созданным пользователем, проверим что мы можем выполнять все административные задачи. После чего учетную запись встроенного Администратора следует отключить. Указанный выше набор прав обеспечивает полноценное управление всей структурой Active Directory и для других администраторов может быть избыточна, большинству из которых для повседневных задач будет вполне достаточно: Администраторы, Администраторы домена и Пользователи домена.

Выйдем из системы и войдем созданным пользователем, проверим что мы можем выполнять все административные задачи. После чего учетную запись встроенного Администратора следует отключить. Указанный выше набор прав обеспечивает полноценное управление всей структурой Active Directory и для других администраторов может быть избыточна, большинству из которых для повседневных задач будет вполне достаточно: Администраторы, Администраторы домена и Пользователи домена.

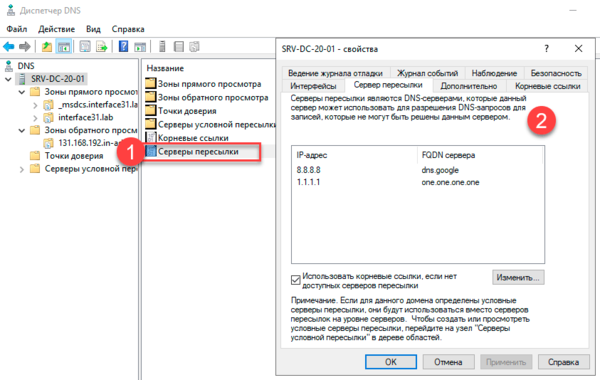

Затем откроем оснастку Диспетчер DNS и откроем пункт Серверы пересылки, это список вышестоящих DNS-серверов, которым будет отправлен запрос на разрешение имен, которые локальный сервер разрешить не в состоянии, здесь следует указать DNS провайдера или публичные DNS. Так как все члены домена должны использовать только доменные DNS функцию DNS-сервера на роутере (если была включена) следует отключить.

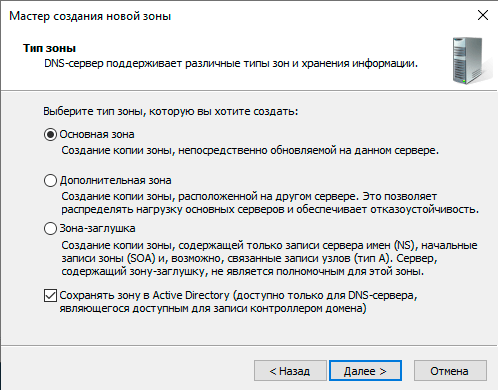

Затем следует создать Зону обратного просмотра, в большинстве случаев это необязательно, но некоторые службы могут требовать ее наличия, либо работать некорректно в ее отсутствие, поэтому лучше потратить немного времени на создание зоны, чем потом потратить гораздо больше времени на диагностику некорректной работы. Для создания новой зоны щелкните правой кнопкой на папке Зоны обратного просмотра и выберите Создать новую зону. В открывшемся мастере укажите Тип зоны - Основная зона.

Затем следует создать Зону обратного просмотра, в большинстве случаев это необязательно, но некоторые службы могут требовать ее наличия, либо работать некорректно в ее отсутствие, поэтому лучше потратить немного времени на создание зоны, чем потом потратить гораздо больше времени на диагностику некорректной работы. Для создания новой зоны щелкните правой кнопкой на папке Зоны обратного просмотра и выберите Создать новую зону. В открывшемся мастере укажите Тип зоны - Основная зона.

Область репликации - Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Область репликации - Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

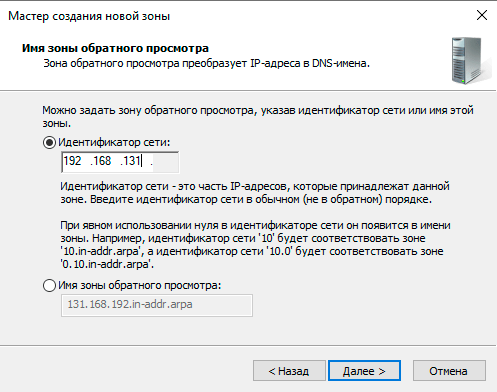

И наконец укажем идентификатор сети - первые несколько октетов IP-адреса в зависимости от размера маски:

И наконец укажем идентификатор сети - первые несколько октетов IP-адреса в зависимости от размера маски:

Остальные параметры оставляем по умолчанию. На этом настройка первого контроллера завершена и уже можно заводить новых пользователей и вводит в домен компьютеры. Мы же, тем временем, перейдем к настройке второго контроллера.

Остальные параметры оставляем по умолчанию. На этом настройка первого контроллера завершена и уже можно заводить новых пользователей и вводит в домен компьютеры. Мы же, тем временем, перейдем к настройке второго контроллера.

Сразу коснемся одного популярного мифа. В Active Directory все контроллеры равнозначны, нет ни "основных", ни "резервных" контроллеров. За исключением глобального каталога и FSMO-ролей. Глобальный каталог требуется некоторым службам, таким как Exchange и его недоступность может привести к неработоспособности последнего, но современные практики рекомендуют включать роль глобального каталога на каждом контроллере домена.

FSMO-роли или хозяева операций могут существовать только в единственном числе, два на уровне леса и три на уровне домена. По умолчанию владельцем всех FSMO-ролей является первый контроллер, но это не делает его каким-то особенным, для повседневного функционирования домена наличие хозяев в подавляющем большинстве случаев не требуется, а становится важно только при выполнении административных процедур.

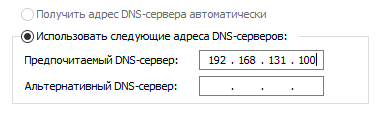

На втором сервере снова переходим в настройки сетевого адаптера и указываем в качестве DNS-сервера первый контроллер домена:

После чего вводим компьютер в домен и входим в систему под учетной записью доменного администратора. Точно также устанавливаем роль Доменные службы Active Directory и повышаем компьютер до контроллера домена. Никаких существенных отличий от первого контроллера здесь нет, разве что отвечать придется на меньшее число вопросов. Точно также включаем роли DNS-сервера и глобального каталога.

После чего вводим компьютер в домен и входим в систему под учетной записью доменного администратора. Точно также устанавливаем роль Доменные службы Active Directory и повышаем компьютер до контроллера домена. Никаких существенных отличий от первого контроллера здесь нет, разве что отвечать придется на меньшее число вопросов. Точно также включаем роли DNS-сервера и глобального каталога.

По завершении установки сервер будет перезагружен. После чего еще раз обратимся к сетевым настройкам и приведем список DNS-серверов к следующему виду: основной DNS-сервер - адрес другого контроллера, вторичный DNS-сервер - адрес петлевого интерфейса 127.0.0.1. Данный вариант на текущий момент времени является официально рекомендуемым.

По завершении установки сервер будет перезагружен. После чего еще раз обратимся к сетевым настройкам и приведем список DNS-серверов к следующему виду: основной DNS-сервер - адрес другого контроллера, вторичный DNS-сервер - адрес петлевого интерфейса 127.0.0.1. Данный вариант на текущий момент времени является официально рекомендуемым.

После всех указанных манипуляций контроллеры домена желательно перезагрузить.

После всех указанных манипуляций контроллеры домена желательно перезагрузить.

Убедившись, что Active Directory функционирует нормально перейдем к настройке следующего по важности сервиса - DHCP, начиная с Server 2012 имеется возможность создавать отказоустойчивую конфигурацию DHCP из двух узлов, в качестве которых вполне логично использовать наши контроллеры домена.

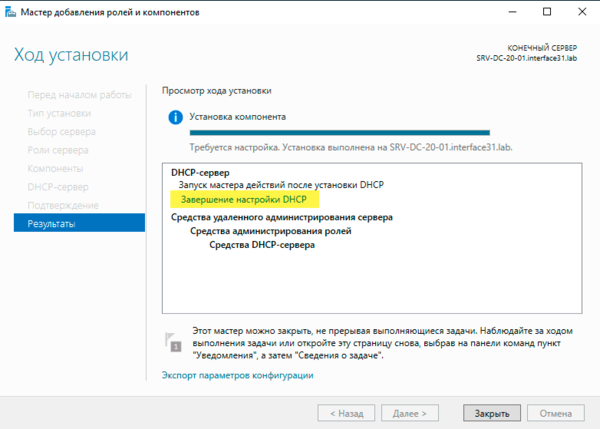

Снова откроем Диспетчер серверов и установим роль DHCP-сервер на каждом из контроллеров.

По окончании установки роли перейдите по ссылке Завершение настройки DHCP.

По окончании установки роли перейдите по ссылке Завершение настройки DHCP.

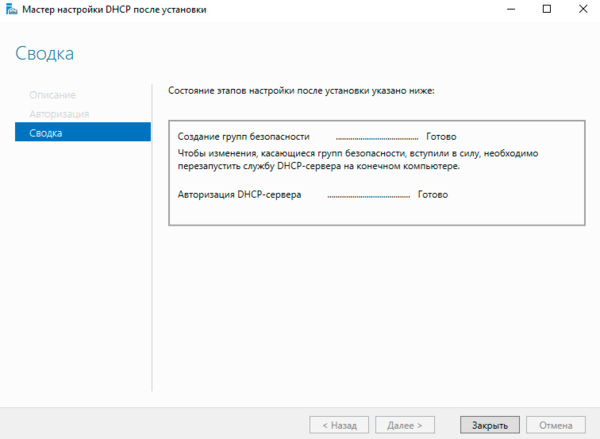

После чего выполните авторизацию DHCP-сервера в домене при помощи простейшего мастера, если вы вошли в систему как доменный администратор, то никаких данных вводить не требуется, просто пройдите все шаги с настройками по умолчанию, в противном случае потребуется указать учетную запись администратора и ввести пароль от нее.

После чего выполните авторизацию DHCP-сервера в домене при помощи простейшего мастера, если вы вошли в систему как доменный администратор, то никаких данных вводить не требуется, просто пройдите все шаги с настройками по умолчанию, в противном случае потребуется указать учетную запись администратора и ввести пароль от нее.

Данные действия следует выполнить на обоих контроллерах домена.

Данные действия следует выполнить на обоих контроллерах домена.

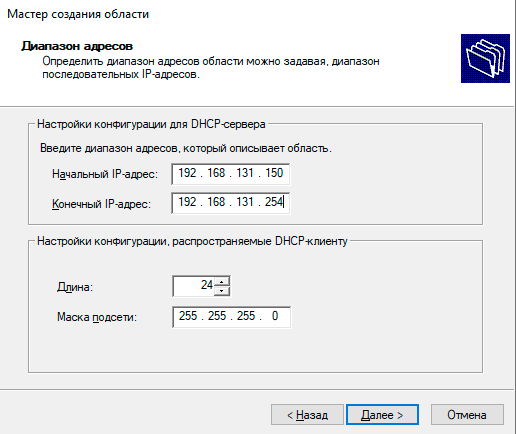

Затем на одном из них приступим к настройке DHCP-сервера, в качестве минимальной конфигурации следует указать диапазон адресов к выдаче:

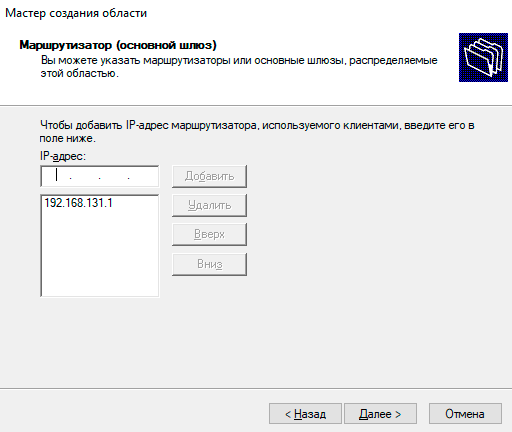

Шлюз сети:

Шлюз сети:

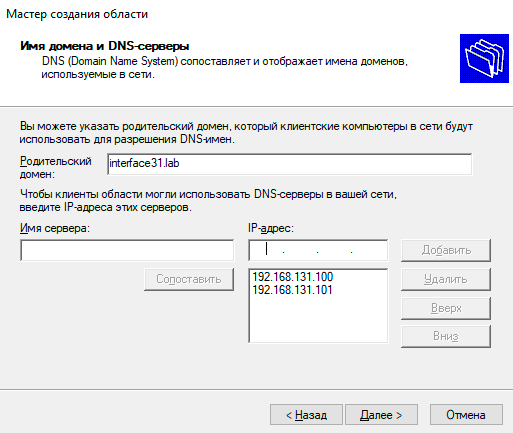

И DNS-сервера, в качестве которых указываем адреса наших контроллеров домена:

И DNS-сервера, в качестве которых указываем адреса наших контроллеров домена:

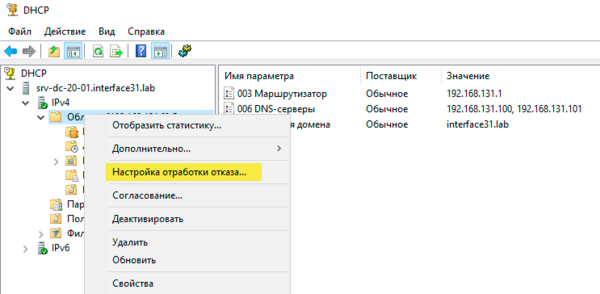

После того как DHCP-сервер настроен следует отключить DHCP на роутере или иных узлах сети. Убеждаемся, что все работает нормально и переходим к созданию отказоустойчивой конфигурации. Для этого щелкаем правой кнопкой мыши на области и выбираем Настройка обработки отказа.

После того как DHCP-сервер настроен следует отключить DHCP на роутере или иных узлах сети. Убеждаемся, что все работает нормально и переходим к созданию отказоустойчивой конфигурации. Для этого щелкаем правой кнопкой мыши на области и выбираем Настройка обработки отказа.

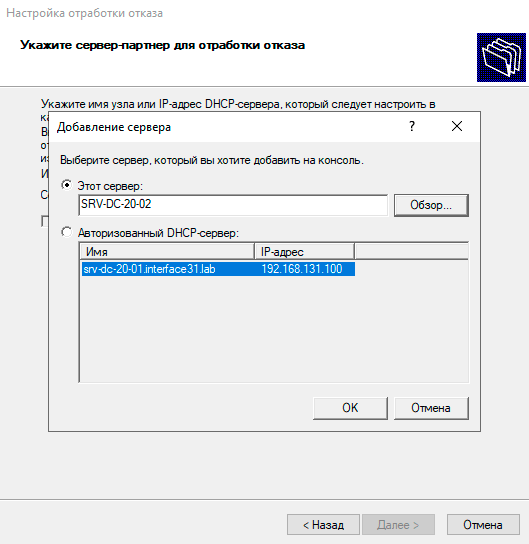

В открывшемся мастере выбираем сервер-партнер:

В открывшемся мастере выбираем сервер-партнер:

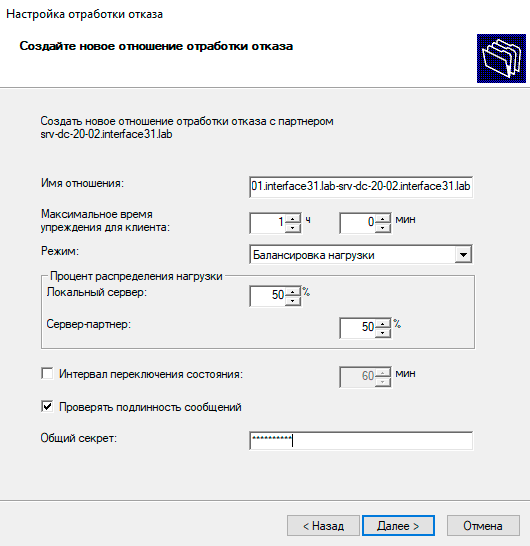

И настраиваем режим работы. В пределах одной локальной сети имеет смысл выбрать Балансировку нагрузки и распределить ее процент, в большинстве случаев 50/50 будет вполне оптимальной настройкой. Для дополнительной безопасности включим проверку подлинности и укажем Общий секрет в виде парольной фразы.

И настраиваем режим работы. В пределах одной локальной сети имеет смысл выбрать Балансировку нагрузки и распределить ее процент, в большинстве случаев 50/50 будет вполне оптимальной настройкой. Для дополнительной безопасности включим проверку подлинности и укажем Общий секрет в виде парольной фразы.

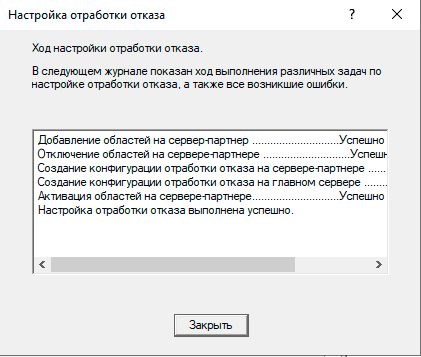

Настройка второго сервера не требуется, она будет выполнена автоматически при завершении работы мастера.

Настройка второго сервера не требуется, она будет выполнена автоматически при завершении работы мастера.

При этом помните, что между серверами реплицируются только сведения о выданных IP-адресах, при изменении настроек сервера или создании резервирования следует выполнить репликацию вручную, для этого снова щелкните правой кнопкой мыши по области и выберите Репликация области.

При этом помните, что между серверами реплицируются только сведения о выданных IP-адресах, при изменении настроек сервера или создании резервирования следует выполнить репликацию вручную, для этого снова щелкните правой кнопкой мыши по области и выберите Репликация области.

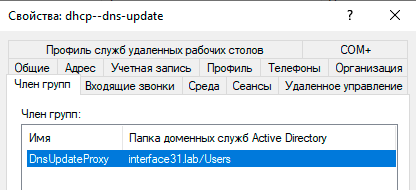

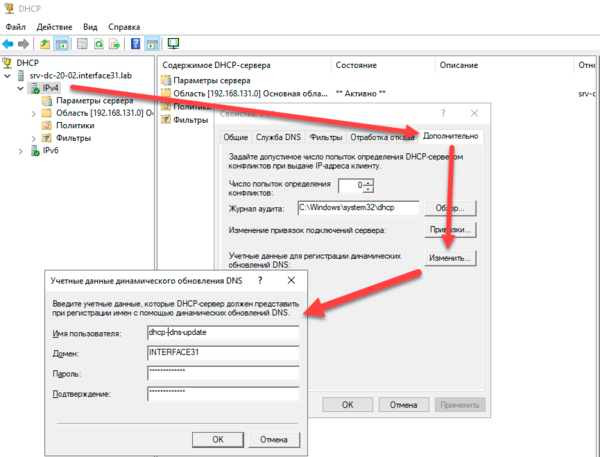

В том случае, когда роли контроллера домена и DHCP-сервера совмещены на одном узле следует выполнить дополнительную настройку. Для этих целей заведем служебного пользователя, которого сделаем членом единственной группы DnsUpdateProxy.

Затем откроем оснастку DHCP, перейдем с свойства IPv4 на закладку Дополнительно и нажмем Изменить рядом с надписью Учетные данные для регистрации динамических обновлений DNS и в открывшемся окне введем данные созданного нами пользователя. Эту настройку следует выполнить для обоих серверов.

Затем откроем оснастку DHCP, перейдем с свойства IPv4 на закладку Дополнительно и нажмем Изменить рядом с надписью Учетные данные для регистрации динамических обновлений DNS и в открывшемся окне введем данные созданного нами пользователя. Эту настройку следует выполнить для обоих серверов.

На этом базовую настройку инфраструктуры Active Directory можно считать законченной, мы получили рабочую конфигурацию с базовой отказоустойчивостью, которая допускает временное отключение любого из узлов.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии