В современных системах Active Directory для синхронизации каталогов SYSVOL использует службу репликации DFS (DFSR), для которой намеренно убрана возможность внесения любых изменений через интерфейсы управления, чтобы избежать аварийных ситуаций. Но случается, что файловая репликация в домене перестает работать и администраторы начинают испытывать существенные затруднения с ее диагностикой и восстановлением. Но не все так плохо, при помощи нашей статьи вы быстро и без особых затруднений сможете исправить ситуацию.

В современных системах Active Directory для синхронизации каталогов SYSVOL использует службу репликации DFS (DFSR), для которой намеренно убрана возможность внесения любых изменений через интерфейсы управления, чтобы избежать аварийных ситуаций. Но случается, что файловая репликация в домене перестает работать и администраторы начинают испытывать существенные затруднения с ее диагностикой и восстановлением. Но не все так плохо, при помощи нашей статьи вы быстро и без особых затруднений сможете исправить ситуацию.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Файловая репликация SYSVOL используется в Active Directory для синхронизации логон-скриптов и групповых политик между контроллерами домена и при ее нарушении наблюдаются проблемы с изменением и применением политик. Одним из симптомов нарушения репликации является пропажа из общих ресурсов контроллера папки SYSVOL.

В этом случае у нас будет наблюдаться рассинхронизация содержимого данной директории на контроллерах и станет необходимо определить контроллер с наиболее полным и актуальным ее содержимым, чтобы сделать его заслуживающим доверия (авторитетным) источником и провести с него репликацию SYSVOL на остальные контроллеры.

Ответственным за внесение изменений в групповые политики и пространство имен DFS является эмулятор первичного контроллера домена - PDC, поэтому скорее всего именно он будет обладать наиболее актуальной копией. Если это не так, то мы рекомендуем передать эту роль контроллеру, обладающему наиболее актуальной копией или перенести ее содержимое на PDC.

Все указанные ниже команды нужно производить в командной строке, запущенной с повышенными правами.

Прежде всего остановим службу репликации DFS на всех контроллерах домена:

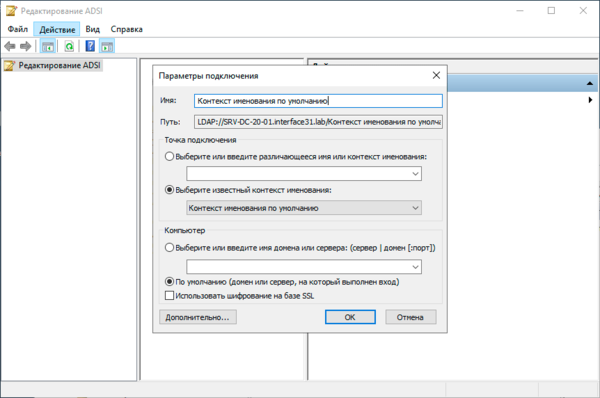

sc stop dfsrТеперь перейдем на контроллер, назначенный нами авторитетным, в нашем случае это PDC и запустим на нем оснастку Редактирование ADSI и выполним Действия - Подключения к - Контекст именования по умолчанию.

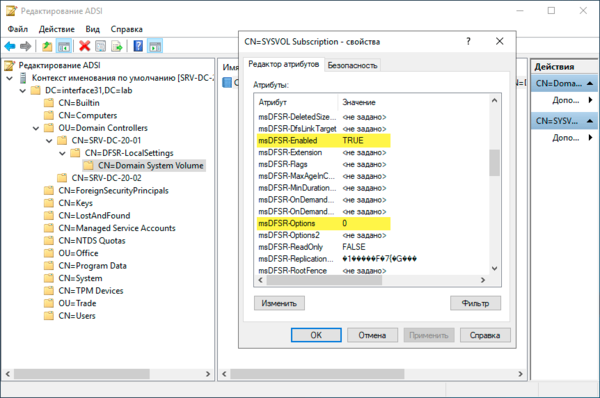

И в нем разворачиваем дерево CN=SYSVOL Subscription,CN=Domain System Volume,CN=DFSR-LocalSettings,CN=<Имя_Контроллера>,OU=Domain Controllers,DC=<Имя_Домена> и раскрываем свойства объекта.

На авторитетном контроллере мы должны установить два параметра:

На авторитетном контроллере мы должны установить два параметра:

msDFSR-Enabled=FALSE

msDFSR-Options=1Затем здесь же раскрываем деревья других контроллеров и изменяем там только один параметр:

msDFSR-Enabled=FALSEПосле чего на авторитетном контроллере запускаем принудительную репликацию:

repadmin /syncall /APedНа всех остальных контроллерах проверяем, что репликация выполнена:

repadmin /showreplВозвращаемся на авторитетный контроллер и запускаем на нем службу репликации DFS:

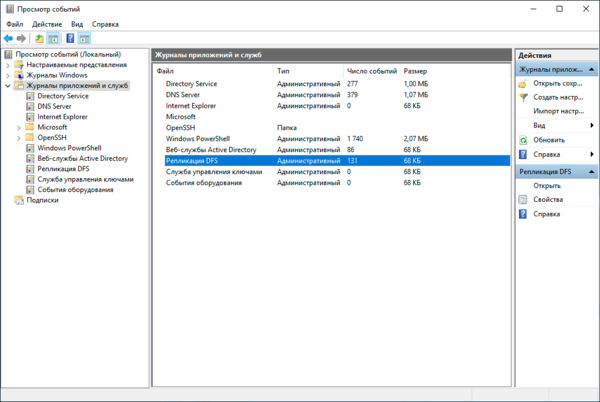

sc start dfsrЗатем переходим в оснастку Просмотр событий - Журналы приложений и служб - Репликация DFS:

В нем должно появиться событие 4114 - Реплицированная папка с локальным путем C:\Windows\SYSVOL\domain была отключена.

В нем должно появиться событие 4114 - Реплицированная папка с локальным путем C:\Windows\SYSVOL\domain была отключена.

После чего возвращаемся в оснастку Редактирование ADSI и для авторитетного контроллера устанавливаем:

msDFSR-Enabled=TRUEСнова выполняем принудительную репликацию и убеждаемся, что она завершилась успехом.

Затем на авторитетном DC выполняем:

DFSRDIAG POLLADВ журнале событий должна появиться запись 4602 - Служба репликации DFS успешно инициализировала реплицированную папку SYSVOL по локальному пути C:\Windows\SYSVOL\domain. Этот участник является назначенным основным членом для этой реплицированной папки.

Переходим на остальные контроллеры и запускаем на них службу репликации DFS:

sc start dfsrУбеждаемся, что на каждом из них в журнале появилось событие 4114.

Еще раз возвращаемся в оснастку Редактирование ADSI и устанавливаем для всех неавторитетных контроллеров значение:

msDFSR-Enabled=TRUEИ выполняем принудительную репликацию. Убедившись, что она завершилась успешно, на каждом неавторитетном контроллере вводим команду:

DFSRDIAG POLLADПосле чего контролируем появление в журнале событий 4614 и 4604, указывающие на то, что SYSVOL был инициализирован и реплицирован с заслуживающего доверия контроллера домена.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии