OpenVPN достаточно широко применяется системными администраторами как для объединения сетей офисов и филиалов, так и для доступа корпоративных клиентов. В последнем случае процесс настройки может доставить некоторые неудобства, особенно если таких клиентов много. Действительно, на удаленный компьютер нужно скачать ключи и сертификаты, разместить их в определенном месте, прописать пути к ним в конфигурацию. К счастью, можно значительно облегчить себе работу, достаточно объединить ключи и настройки клиента в один файл.

OpenVPN достаточно широко применяется системными администраторами как для объединения сетей офисов и филиалов, так и для доступа корпоративных клиентов. В последнем случае процесс настройки может доставить некоторые неудобства, особенно если таких клиентов много. Действительно, на удаленный компьютер нужно скачать ключи и сертификаты, разместить их в определенном месте, прописать пути к ним в конфигурацию. К счастью, можно значительно облегчить себе работу, достаточно объединить ключи и настройки клиента в один файл.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Классический способ настройки клиента, описанный во всех руководствах, наших в том числе, подразумевает что мы передаем на клиента и располагаем там целый ряд файлов: сертификат удостоверяющего центра - CA, закрытый ключ и сертификат клиента, файл конфигурации. Также еще может использоваться дополнительный ключ для TLS-аутентификации. Все это подразумевает ручную настройку и при большом числе клиентов может оказаться утомительным.

Поэтому облегчим жизнь и себе и пользователям, объединив все в единственный OVPN-файл. Прежде всего откроем файл конфигурации клиента и закомментируем в нем строки содержащие пути к ключам и сертификатам (пути даны сугубо условно):

#ca C:\\Users\\Andrey\\OpenVPN\\keys\\ca.crt

#cert C:\\Users\\Andrey\\OpenVPN\\keys\\ivanov.crt

#key C:\\Users\\Andrey\\OpenVPN\\keys\\ivanov.keyЕсли вы используете TLS-аутентификацию, то дополнительно закомментируйте:

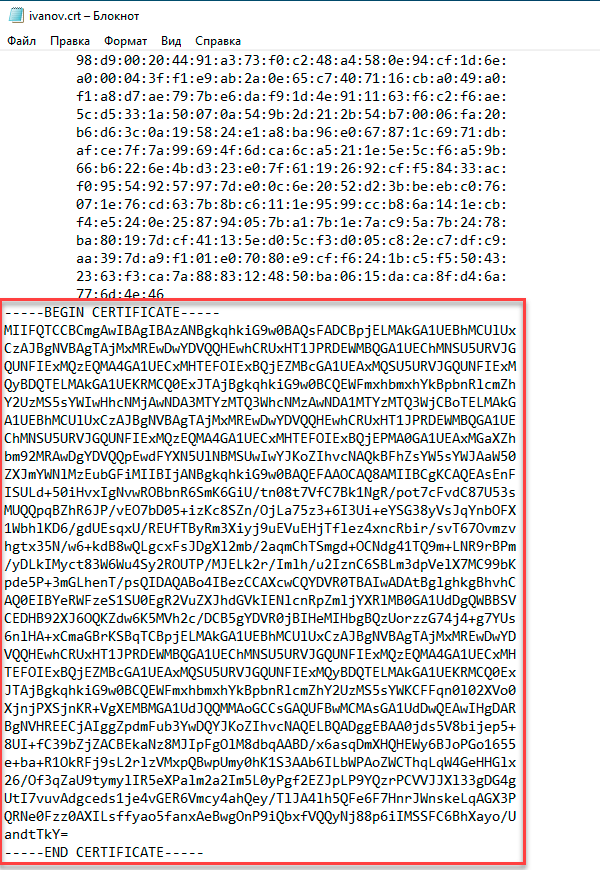

#tls-auth C:\\Users\\Andrey\\OpenVPN\\keys\\ta.key 1Теперь перейдем в самый конец файла и создадим там несколько секций в которые скопируем содержимое ключей и сертификатов:

<ca>

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</ca><key>

-----BEGIN PRIVATE KEY-----

...

-----END PRIVATE KEY-----

</key><cert>

-----BEGIN CERTIFICATE-----

...

-----END CERTIFICATE-----

</cert>

В секцию ca мы копируем содержимое корневого сертификата ca.crt, в секцию key - содержимое ключа клиента, а в секцию cert - открытый ключ из его сертификата, обратите внимание, что копируется содержимое начиная от строки BEGIN и заканчивая строкой END включительно, как есть, без каких либо изменений. Открыть сертификаты и ключи можно обычным Блокнотом, либо любым иным текстовым редактором.

Если вы используете TLS-аутентификацию, то добавьте секцию tls-auth и скопируйте в нее содержимое ключа ta.key:

Если вы используете TLS-аутентификацию, то добавьте секцию tls-auth и скопируйте в нее содержимое ключа ta.key:

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

...

-----END OpenVPN Static key V1-----

</tls-auth>И добавьте в файл опцию:

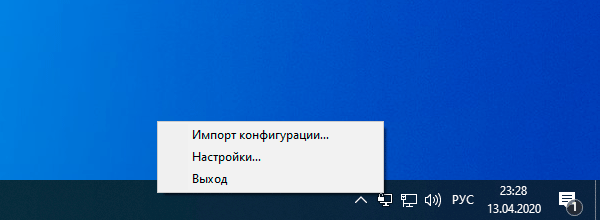

key-direction 1Теперь файл конфигурации можно сохранить и передать на клиентское устройство. А дальше все достаточно просто и практически не требует вмешательства администратора, многие пользователи вполне способны сделать все самостоятельно. Щелкаем правой кнопкой на значок графической оболочки OpenVPN в системном лотке, выбираем Импорт конфигурации и указываем на полученный файл.

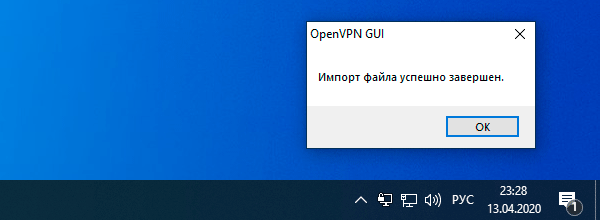

Если все сделано правильно, то вы получите сообщение об успешном импорте. Поздравляем, OpenVPN-клиент успешно настроен, можно переходить к следующему.

Если все сделано правильно, то вы получите сообщение об успешном импорте. Поздравляем, OpenVPN-клиент успешно настроен, можно переходить к следующему.

Разница между традиционным способом существенная, мы радикально уменьшили число необходимых действий и теперь настройка клиента может быть выполнена руками самого пользователя, нужно только лишь подготовить подробную инструкцию. Хотя и подробностей там будет немного: установить OpenVPN c настройками по умолчанию и выполнить импорт конфигурации.

Разница между традиционным способом существенная, мы радикально уменьшили число необходимых действий и теперь настройка клиента может быть выполнена руками самого пользователя, нужно только лишь подготовить подробную инструкцию. Хотя и подробностей там будет немного: установить OpenVPN c настройками по умолчанию и выполнить импорт конфигурации.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе "Архитектура современных компьютерных сетей" вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Последние комментарии